- COMP.SEC.100

- 4. Laki ja säädökset

- 4.10 Luottamus, vakuuttuminen ja turvallisuuden tasot (syventävä)

Luottamus, vakuuttuminen ja turvallisuuden tasot (syventävä)¶

Koska luottamus on yleensä jotain psykologista, on helppo unohtaa, että se on myös tärkeä käsite ja väline kyber- ja tietoturvallisuudessa. Luottamus näkyy toki enimmäkseen näiden ulkopuolella, mutta jos turvallisuutta ajatellaan laajasti englannin kielen käsitteen dependability kautta, huomataan, että luottamuksesta riippuu suurin osa jokapäiväisestä elämästämme. Dependability on nimittäin sitä, että voimme laskea toimintamme joidenkin toisten osapuolten toimien varaan (‘depend on them’). Käsite voidaan mieltää eheyden erikoistapauksena, mutta toisaalta sen voi ajatella kattavan kaiken turvallisuuden, ja jos käsitteen haluaa kääntää suomeksi, on vaikea keksiä muuta kuin luotettavuus, luottamuksen arvoisuus. Luottamus on toki psykologista, koska yksilöt tuntevat sitä, mutta sen lisäksi se on sosiaalista, koska sitä “tunnetaan” myös kollektiivisesti. Lyhyenä määritelmänä luottamuksen voidaan sanoa olevan uskoa tulevaisuuteen tai halukkuutta hyväksyä epävarmuus.

On olemassa laaja kirjallisuus tekijöistä, jotka vaikuttavat ihmisten luottamukseen erilaisissa verkkotilanteissa, kuten sähköisessä kaupankäynnissä. Melko varhainen artikkeli tästä on Wangilta ja Emurianilta (2005), ja linkistä löydät uusia artikkeleita, joissa viitataan tähän julkaisuun, sekä monia aikaisempia viittauksia.

Luottamuksen kartoitusta ja luettelointia (syventävä)¶

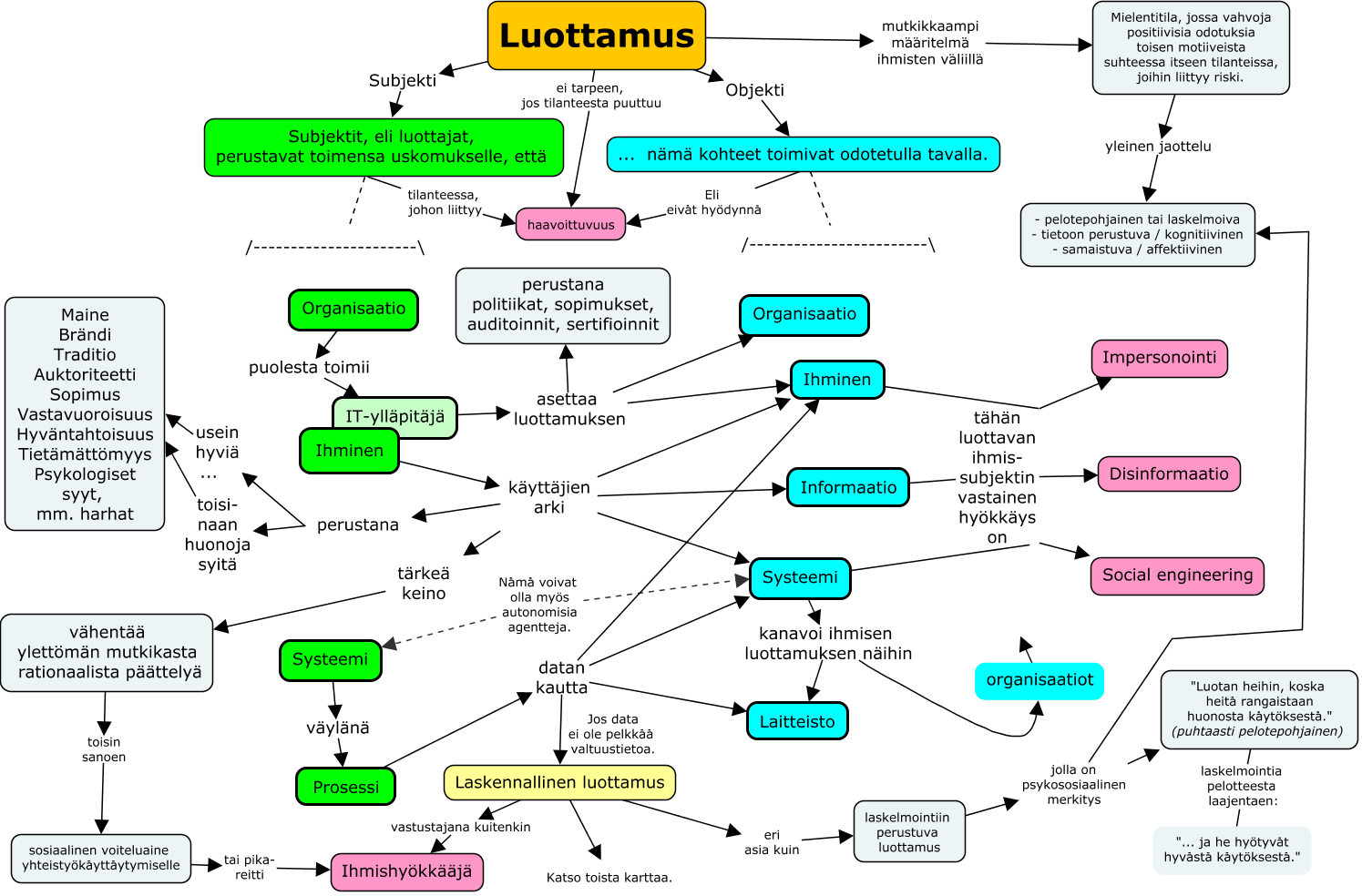

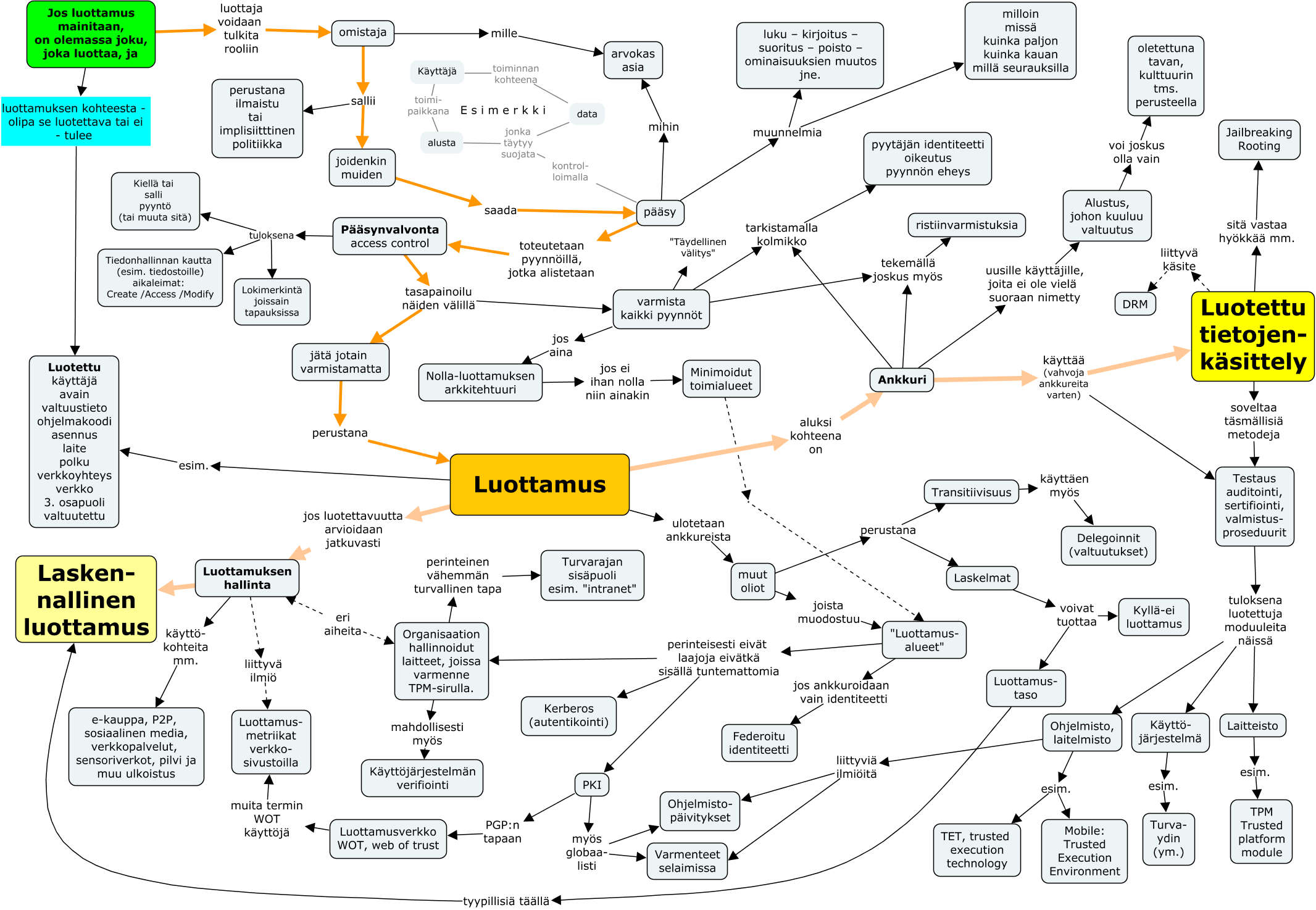

Alla oleva ensimmäinen käsitekartta esittelee joitain yleisiä luottamuksen ominaisuuksia, kun taas toinen sukeltaa syvemmälle tietoturvan alueeseen. Johdatuksena siirtymiseen yleisestä kartasta erityiseen tässä on luettelo asioista, joissa luottamuksen käsite tietojenkäsittelyssä tavallisesti esiintyy:

- Voit luottaa sähköpostin tai muun viestin lähettäjään ja avata sitten esimerkiksi liitteenä olevan asiakirjan. Tietänet hyvin, mikä tässä voi mennä pieleen ja kuinka hyökkääjä voi yrittää saada sen tapahtumaan. Myös kaikissa muissa tämän listan kohdissa voit tutkia luottamuksen roolia käyttämällä hyökkääjän näkökulmaa.

- Valkoinen lista: Luettelo olioista, joita pidetään luotettavina ja joille on myönnetty oikeudet.

- Varmennepolitiikka määrää muun muassa kuinka hyvin julkisen avaimen omistaja on validoitava ennen varmenteen myöntämistä. Laatukriteerejä on monia, mutta seuraava on hyvin yleinen asetelma.

- Web-sivustoilla voi olla tavallisia julkisen avaimen varmenteita tai EV-varmenteita. EV tarkoittaa laajennettua (extended) validointia, mikä tarkoittaa, että varmenteen myöntäjä, CA, on suorittanut tällaisen validoinnin avaimen omistajan identiteetin suhteen. “Tavallisilla” sertifikaateilla on myös tasonsa: DV, OV ja IV tarkoittavat domain-, organisaatio- ja yksilövalidoitua.

- Web-selaimissa ja muissa ohjelmistoissa on esiasennettuna useiden CA-toimijoiden varmenteet. Selain toimii luottamusankkurina käyttäjälle, joka ensin ulottaa luottamuksensa näihin CA-toimijoihin, sitten niiden myöntämiin varmenteisiin ja sen jälkeen varmennetulla avaimella suojattuun yhteyteen ja useimmissa tapauksissa myös tällaisen suojan alaisena olevaan sivustoon. Viimeinen vaihe ei ole perusteltu.

- eIDAS on lyhenne sanoista Electronic Identification and Trust Services Regulation (910/2014/EU). eIDAS:n vakuuttavuustasot alhainen, merkittävä ja korkea tarkoittavat eri asteista luottamusta henkilön väitettyyn identiteettiin. Linkistä voit tarkistaa, mitä kukin näistä voi edellyttää.

- Varmenteiden myöntäjät ovat vain yksi esimerkki luottamuspalveluista. Yleisesti sellaisten palveluna on olla päteviä ja luotettavia myöntämään (myymään) lausuntoja jostakin kohteesta, jotta siihen voisi luottaa jossain asiassa. Varmenteen myöntäjä tekee tämän avaimelle ja aiheena on avaimen kuuluminen tietylle verkkosivustolle tai henkilölle. Toisen tyyppinen luottamuspalvelu on pankki, joka todistaa henkilön identiteetin.

- Trusted Introducer on tuki-infrastruktuuri, jonka eurooppalainen CERT-yhteisö on luonut CSIRT-toimijoille. Kukin CSIRT on Computer Emergency Response Team, eräänlainen kriisiryhmä. Sellaiseksi pääsy edellyttää luottamusta, koska ryhmien välinen viestintä koskee hyökkäyksiä.

- Trusted Computing Base, TCB, on käsite 1980-luvulta, mikä tarkoittaa, että se on varsin perustavanlaatuinen. Kyseessä on tietojärjestelmän se osa, jossa tietoturvapolitiikka pätee ilman lisätarkastuksia, eli kaikki pääsyt ovat laillisia. Tämä on kuitenkin jokseenkin teoreettista, koska myös TCB voi sisältää ohjelmointi- tai laitteistovirheitä. Oikeastaan TCB on se, mihin meidän täytyy luottaa voidaksemme jatkaa järjestelmän hienompien ominaisuuksien kehittämistä.

- Trusted Platform Module, TPM, on uudempi TCB:n inkarnaatio, jonka on luonut alan järjestö Trusted Computing Group. TPM voi esiintyä eri nimillä, esimerkiksi Embedded Security Subsystem.

- Luotettu polku on termi, joka viittaa käyttäjän tapaan päästä luotettavalle pohjalle eli TCB:hen. Tavallaan koko polku, esimerkiksi näppäimistöltä ohjaimen ja komentotulkin kautta käyttöjärjestelmän ytimeen, tulee silloin osaksi TCB:tä.

Tekoäly, lohkoketjut, laskennallinen luottamus (syventävä)¶

Tämä jakso käsittelee luottamusta, mutta se kiertelee useiden mutkien, kuten tekoälyn, kautta luottamustasoihin, jotka liittyvät suosituksiin, maineeseen ja laskennalliseen luottamukseen.

Bloggaaja ja CISO Rob Bainbridge korostaa tekoälyn asemaa luottamuksen tukena ja lisäyksenä turvallisuus-käytettävyys -ulottuvuuteen (2018): “Luottamus on hallinnan perustavanlaatuinen osa, ja sitä voidaan hyödyntää voimakkaasti sekä parantamaan käyttäjäkokemusta että lisäämään turvallisuuden tehokkuutta. Tämän voi tehdä AI:n tarjoaman kontekstuaalisen ja käyttäytymisanalyysin avulla.”

Tunnetumpi bloggaaja Bruce Schneier luultavasti vastustaisi tätä luottamukseen liittyvien esseidensä perusteella. Tuoreehko (helmikuu 2019) koskee lohkoketjuja, mutta sisältää myös pidemmälle meneviä luottamukseen liittyviä pohdintoja. Hieman uudempi EY:n kaupallinen essee (2020) antaa esimerkin lohkoketjun käytöstä luottamuksen tuottamiseen Xbox-ekosysteemissä. Esseen pääaiheena on, kuinka eri tavalla sääntelyviranomaiset ja yritykset näkevät tällä hetkellä luottamuksen tekoälyyn (siis AI luottamuksen kohteena, ei välineenä). Toinen lohkoketjuesimerkki käsittelee kalan toimituksen kylmäketjua luottamuksen automatisoimista käsittelevässä artikkelissa (2019).

Tietoturva-ammattilaisilla on varmaan mielenkiintoinen tehtävä auttaa ihmisiä luottamaan tekoälyyn, mutta tuossa luottamuksessa on paljon muutakin kuin tietoturvan parannukset. Riittää pohtia hetki algoritmeja autonomisissa ajoneuvoissa, sotakoneissa, sosiaalisessa mediassa ja hakukoneissa. Kuitenkin luotetun älykkyyden tarkastelu toisessa EY-artikkelissa (2020) palauttaa ainakin osan AI-hypetyksestä takaisin perustietoturvaan: Luottamuksen tarpeen vähentämiseksi attribuutteihin perustuva pääsynhallinta (ABAC) soveltaa “täytyy tietää” -periaatetta tarkemmalla seulalla kuin roolipohjainen AC (RBAC). Voit oivaltaa RBAC-ABAC -eron keittiövertauksesta: kokki ja siivooja ovat eri rooleja, mutta jos näillä rooleilla on pääsy keittiöön, molemmilla on pääsy chilipaprikaan. ABAC tekisi eron, estäen pääsyn edes kokilta, jos nykyinen resepti (=attribuuttiluettelo) ei sisällä paprikaa.

Ennen ryhtymistä tekoälyn käsittelyyn tietoturva-ammattilaisten olisi hyvä ymmärtää luottamuksen tasot samalla tavalla kuin he ovat käsitelleet riskejä. Olet jo kohdannut todennäköisyyden arvioinnin ja jopa ymmärtämisen ongelman, jos olet opiskellut riskienhallinnan asioita toisaalla materiaalissa. Oleta nyt, että riskit on hallittu ja asianmukaiset turvamekanismit ovat käytössä. Kuinka varma olet siitä, että asiat “tulevat olemaan hyvin”?

Varmuuden saavuttamiseksi tarvitset myös vakuuttuneisuutta siitä, että turvamekanismit toimivat oikein. Et luultavasti luonut niitä kaikkia itse, joten sinun täytyy luottaa jonkun muun työhön. On hyvä, jos suunnittelija ja valmistaja ovat noudattaneet turvallisuuden parhaita käytäntöjä ja suunnitteluperiaatteita. Tarvitset useita kerroksia luottamusta, jotta voit vakuuttua, että asiat ovat noin. Vaikuttavia tekijöitä ovat esimerkiksi organisaatiokäytännöt suunnittelijan työpaikalla, suunnittelijan koulutus ja hänen käymänsä oppilaitoksen standardit. Turva-auditoinnit ulottuvat noista yleensä vain ensimmäiseen. Et siis voi päästä eroon luottamuksen psykososiaalisista puolista, kuten sellaisista, joita on mainittu ensimmäisen kartan vasemmassa reunassa. Ehkä jotkut näistä näkökohdista voidaan upottaa tekoälyyn jonain päivänä, ja toivottavasti tekoälyyn voidaan silloin luottaa.

Jos tavoittelet maksimaalista varmuutta, voit rakentaa edellä mainittujen TPM-moduulien varaan. Ja niiden lisäksi voit käyttää toisessa kartassa mainittua nolla-luottamuksen arkkitehtuuria eli tarkistamalla kaikki pyynnöt ja minimoimalla toimialueet.

Jos et ole täysin varma, voit nolla-luottamuksen sijasta ehkä rajoittaa pääsyä osittain – parantaaksesi käyttökokemusta järjestelmässä. Keittiövertausta jatkaen voit tarkistaa, ovatko kokit terveinä ja selvin päin, ovatko pesseet kätensä, suojanneet hiuksensa, toimivatko he mahdollisesti oikean kokin puolesta tai onko paikalla täysin luotettu kokki jne. Jos jokin asia ei ole täysin kunnossa, arvokkaimmat tai vaarallisimmat ainesosat voidaan jättää käyttämättä. Samalla tavalla – ja realistisemmin – luottamustasoja voidaan tuoda turvallisuustekniikan alalle. Joka tapauksessa joitain vakuuttumisen toimenpiteitä käytetään lisäämään todennäköisyyttä, ettei luottamusta kohdisteta väärin – tai se muuten ole liian korkealla. Jos luottamustasoja on erilaisia, niin käyttöoikeuksiakin myönnetään eritasoisina.

Luottamusta, jota arvioidaan “ajonaikaisesti”, erityisesti eri tasoilla, kutsutaan laskennalliseksi luottamukseksi, ja laskelmat ovat osa luottamuksen hallintaa. Tämä on erittäin suosittu tutkimuksen (ja liiketoiminnan) alue. Ruanin ja Durresin katsausartikkeli (2016) lienee sopiva lähtökohta, jos haluat päästä sisälle aiheeseen ja löytää tuoreita julkaisuja (74 kpl huhtikuussa 2021).

Kartat (syventävä)¶

Ensimmäinen kartta näyttää pääasiassa entiteettejä eli subjekteja ja objekteja, joiden välille voidaan muodostaa luottamussuhde. Huomaa, että kun prosessi todentaa ihmiskäyttäjän, järjestelmän tai laitteiston, sen voidaan sanoa luottavan näihin entiteetteihin. Mutta jos asiaan ei liity mitään muuta kuin autentikointia, vaikkakin paljon matematiikan kera, tällainen luottamus ei ole laskennallista – eikä tietenkään laskelmoivaa (joka voitaisiin nimetä myös spekulatiiviseksi).

Toinen kartta alkaa myös subjekteista ja objekteista vasemmassa yläkulmassa, mutta etenee tiedon omistajan kautta tietojen käyttöön. Keskellä se tuo esiin luottamuksen, jota tarvitaan, kun kaikkea ei voida varmistaa. Tässä kartassa ei näy hyökkäyksiä, mutta on aina muistettava ajatella, että useimpien solmujen alla piilee jokin hyökkäysmahdollisuus.

Huomautus käsitekartan saavutettavuudesta.