- COMP.SEC.100

- 9. Turvatoimet ja tietoturvapoikkeamien hallinta

- 9.7 Inhimilliset tekijät: Tietoturvapoikkeamien hallinta (syventävä)

Inhimilliset tekijät: Tietoturvapoikkeamien hallinta (syventävä)¶

Tietojärjestelmien täydellisen turvallisuuden takaaminen teknisesti on mahdotonta. Järjestelmät vaarantuvat ja on todennäköistä, että hyökkäykset kaatavat ne. Tällä on merkittäviä vaikutuksia, esimerkiksi useissa tapauksissa yritykset ovat sulkeutuneet päiviksi kiristyshaittaohjelmien (esim. Wannacry) vuoksi. Liiketoiminnan jatkuvuuden varmistamisen lisäksi tekniset ja lainsäädännölliset velvoitteet edellyttävät, että kyberturvallisuushäiriön jälkeen tehdään tutkimuksia. Tämä on pakollinen vaihe ICT-järjestelmän palauttamisessa luotettavaan tilaan. Tässä vaiheessa työkalujen ja prosessien lisäksi inhimilliset näkökohdat ovat avainasemassa, erityisesti koulutus ja harjoittelu.

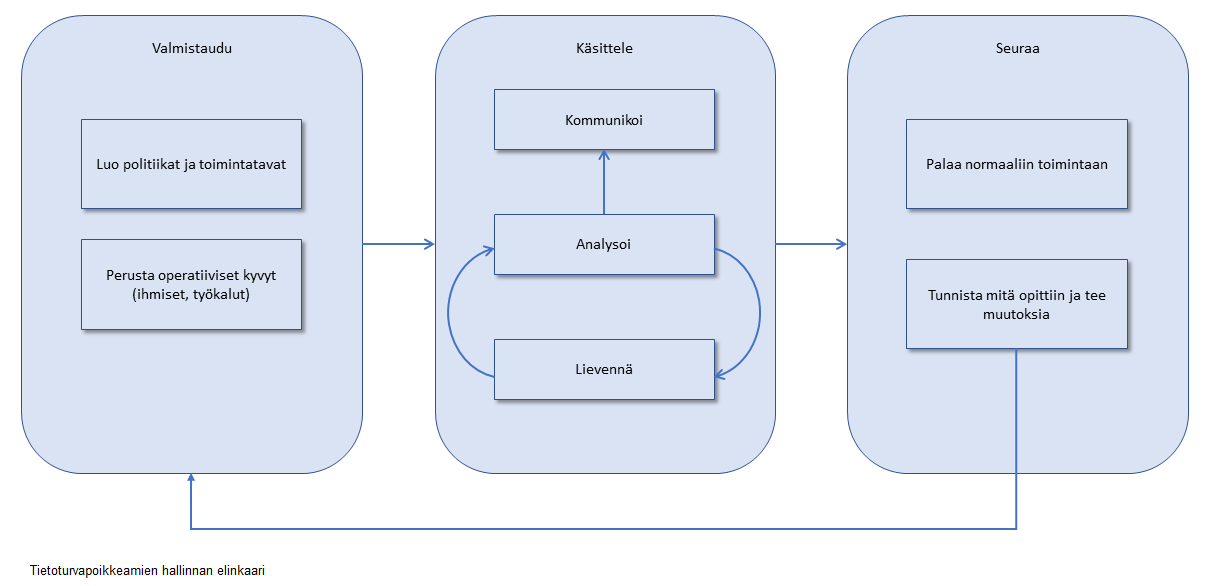

Kuva esittää NIST SP800-61 yksinkertaistetun tietoturvapoikkeamien hallintaprosessin. Se määrittelee kolme toimintaa, jotka organisaation tulee suorittaa: valmistautua tietoturvapoikkeamiin, käsittelemään poikkeamia niiden sattuessa ja seurata poikkeamia, kun ne on suljettu.

Tietoturvapoikkeamien hallinta hyödyntää kaikkia ominaisuuksia ja työkaluja, jotka on kuvattu aiemmin tässä luvussa. Poikkeamien ennaltaehkäisyn ja reagoinnin on oltava tasapainossa. Täysi ennaltaehkäisy on osoittautunut mahdottomaksi (esim. käytettävyys- ja kustannussyistä) ja koska hyökkääjillä on hyökkäystapoja ja mielikuvitusta enemmän kuin järjestelmän suunnittelijat pystyvät kuvittelemaan. Siksi on organisaatiokohtaista, satsataanko resursseja enemmän ennaltaehkäisyyn vai reagointiin. Tätä tulee miettiä tarkasti, koska ennaltaehkäisy lisää kustannuksia, mutta toisaalta reagointiin luottaminen voi johtaa kohtalokkaisiin seurauksiin, jos organisaatio ei pystykään toipumaan poikkeamasta. Lisäksi myös asianmukainen reagointi tietoturvapoikkeamiin aiheuttaa kustannuksia, joita ei pidä jättää huomiotta. Riskien arviointi on siis olennainen osa tietoturvapoikkeamien hallintaa.

Valmistaudu: Tietoturvapoikkeamien hallinnan suunnittelu (syventävä)¶

Ensimmäinen vaihe tietoturvapoikkeamien hallinnassa on ottaa käyttöön asianmukaiset prosessit ja valmiudet ennen kuin jotakin sattuu. Tämä on myös lakisääteinen vaatimus kaikille kriittisen infrastruktuurin (esim. sähkö, vesi, terveydenhuolto, logistiikka) operaattoreille, ja se on vahvistettu EU:n verkko- ja tietoturvadirektiivissä (NIS-direktiivi).

Politiikkojen ja menettelytapojen luominen riippuu organisaation rakenteesta ja toimialasta. Politiikkoihin on sisällyttävä korkeamman tason johtaminen, jotta voidaan määritellä oikein tapahtumanhallinnan laajuus ja organisaatiorakenne sekä suoritus- ja raportointimenettelyt. Politiikkoihin tulee sisältyä virallisia riskien arviointiprosesseihin perustuvia toimintasuunnitelmia, jotka toimivat tiekarttana tietoturvapoikkeamiin reagoimisessa. Suunnitelmia tarkennetaan vakiotoimintamenettelyiden määrittämiseksi. Näitä tietoturvapoikkeamaan vastaajat voivat nopeasti seurata ja määritellä konkreettiset toimenpiteet, joihin on ryhdyttävä kun on “tilanne päällä”. Kaikki nämä käytännöt, suunnitelmat ja menettelyt ovat organisaatio- ja toimialakohtaisia, ja niihin vaikuttavat erilaiset säädökset. Esimerkiksi rahoitusorganisaatioiden on otettava huomioon Basel II ja Sarbanes-Oxleyn säännökset tietoturvapoikkeamien hallintamenettelyissään, jotta ne toteuttavat asianmukaisen raportoinnin sääntelyviranomaisille.

Tärkeä osa tätä valmistelutoimintaa liittyy viestintään. Säännökset edellyttävät nykyään yleisesti, että tietoturvapoikkeamista ilmoitetaan myös viranomaisille. Voi olla tärkeää myös etukäteen perustaa luotettavat viestintäkanavat teknologioiden ja palveluntarjoajien (esim. ohjelmistotoimittajat ja Internet-palveluntarjoajat) kanssa. Samanlaisia kanavia tulisi perustaa myös vertaisjärjestöjen välille, jotta varhaisten varoitusten ja parhaiden käytäntöjen jakaminen helpottuu. Kansainvälisiä järjestöjä ja vaihdon edistäjiä ovat esim. Computer Security Incident Response Teams (TF-CSIRT), Forum of Incident Response and Security Teams (FIRST) ja Euroopan unionin kyberturvallisuusvirasto (ENISA).

Myös viestinnän asiakkaille, tiedotusvälineille ja suurelle yleisölle tulee olla valmiiksi mietittynä tietoturvapoikkeaman varalle. Organisaatioiden tulee olla valmiita kommunikoimaan, kun kyberturvallisuushäiriö vaikuttaa asiakkaisiin tai kun häiriöstä tulee julkinen. Esimerkiksi Euroopan tietosuoja-asetus (GDPR) määrää, että käyttäjille on raportoitava tietovuodoista. GDPR-yhteensopivuuden vaatimukset vaikuttavat kyberturvallisuuteen, koska organisaatioiden on suojattava ja valvottava järjestelmiään noudattaakseen sitä.

Tietoturvapoikkeamiin vastaaminen on pitkälti henkilöintensiivinen tehtävä, joka liittyy kriisinhallintaan. Se edellyttää kykyä työskennellä paineen alaisena sekä sisäisesti (jotta estetään poikkeaman leviäminen tai organisaation toiminnan pysähtyminen) että ulkoisesti (käsitellä johdon, sääntelyn tai median aiheuttamaa painetta). Tähän tarvitaan tarvitaan pätevää henkilöstöä, joka on harjoitellut toimimista tietoturvapoikkeamatilanteessa etukäteen. Tarvitaan myös jatkuvaa koulutusta, jotta pysytään mukana uhkien viimeisimmässä kehityksessä. Avainhenkilöiden integroiminen asiaankuuluviin yhteisöihin, kuten CERTeihin, auttaa myös tiedon jakamisessa ja varmistaa, että parhaita käytäntöjä vaihdetaan oikeassa yhteisössä.

Käsittele: Tietoturvapoikkeamien käsittely (syventävä)¶

Tietoturvapoikkeamien käsittely edellyttää kolmea erilaista toimintaa: analysointia, lieventämistä ja viestintää.

Analysointi liittyy tietoturvapoikkeaman tutkimiseen, jotta ymmärretään laajuus ja järjestelmille, erityisesti datalle, aiheutuneet vahingot. Jos tietoja on kadonnut tai muutettu, vauriot voivat olla merkittäviä. Siksi tutkinnassa on arvioitava, mikä tarkalleen on vaarantunut, ja mikä ei, sekä ajankohta. Tämä on äärimmäisen vaikeaa, koska hyökkäykset voivat kestää kuukausia, hyökkääjät käyttävät eri tekniikoita pysyäkseen piilossa (esim. lokien tai järjestelmien poistaminen, viestinnän salaus) ja on vaikeaa toimia hyökkäyksen kohteena olevissa järjestelmissä (esim. jos hyökkääjät havaitsevat vaikuttamisyritykset, he voivat alkaa esim. tuhota dataa). Lisäksi pitäisi vielä kerätä todisteita asianmukaisesti.

Lieventäminen liittyy hätätoimenpiteiden käyttöön, jotka voivat rajata tietoturvapoikkeaman ja rajoittaa sen vaikutuksia. Lieventämisen on ensin rajoitettava järjestelmille aiheutettua vahinkoa (esim. tietojen poistaminen tai paljastaminen ), jonka hyökkääjä voi aloittaa, jos hänet havaitaan. Sen on myös varmistettava, etteivät hyökkääjät etene muihin järjestelmiin. Rajoittamiseen voi kuulua verkkoon pääsyn estäminen tietyillä alueilla tai palvelujen, järjestelmien tai viestinnän sulkeminen. Rajoittamisella voi olla haitallinen vaikutus tarpeellisiin toimintoihin. Esimerkiksi verkkoon pääsyn katkaiseminen estää hyökkääjiä kommunikoimasta vaarantuneiden järjestelmien kanssa, mutta myös vaikeuttaa niiden korjaamista tai varmuuskopiointia.

On yleistä, että torjuntatoimenpiteet paljastavat lisätietoa hyökkääjästä, sen menetelmistä ja kohteista. Näin analyysi ja lieventäminen vaikuttavat toisiinsa (kuvan silmukka).

Viestintä ja kommunikointi on olennainen osa tietoturvapoikkeamien käsittelyä, kuten Valmistaudu-kohdassa tuotiin esiin. Kun vahingon laajuus on todettu, on tarpeen varoittaa viranomaisia ja noudattaa määräyksiä tarvittaessa.

Seuraa: Tietoturvapoikkeamien jälkeiset toimet (syventävä)¶

Viimeinen vaihe tietoturvapoikkeamaan reagoimisessa on varmistaa, että hyökkäys on loppunut ja siivota järjestelmä. Järjestelmän palauttaminen liittyy luotettavuussuunnitteluun.

Tietoturvapoikkeaman jälkeen on tärkeä tarkastella tiimin suorituskykyä ja menettelytapoja niiden parantamiseksi. Tämä on usein vaikeaa, koska uusien tietoturvapoikkeamien käsittely ja normaaliin toimintaan palaaminen vie resursseja pitkän aikavälin parantamiselta (esim. nopeampi ja/tai tarkempi haittojen lieventäminen). Tulisi myös huomioida tietoturvapoikkeamien vaikutukset. Vaikka suuret tietoturvapoikkeamat johtavat yleensä post mortem -analyysiin ja politiikan muutoksiin, vähävaikutteiset tietoturvapoikkeamat saatetaan jättää seurantamenettelyn ulkopuolelle. Usein on kuitenkin niin, että vähävaikutteiset tietoturvapoikkeamat vievät suuren osan tietoturvapoikkeamien hallintaan osoitetuista resursseista, ja siksi niitä tulisi myös tutkia.

Viestintä on myös tärkeä osa seurantaa. Tietoturvapoikkeamista saatujen kokemusten tulisi vaikuttaa tietoturvapoikkeamakoulutukseen, jotta ollaan ajan tasalla hyökkääjien menetelmistä. Pitäisi olla myös mahdollista jakaa tietoa vertaisten kanssa, jotta parhaat käytännöt leviävät koko yhteisölle. Tällöin voidaan oppia myös poikkeamista, jotka eivät suoraan koske omaa organisaatiota.

Jälkiseurannassa hyökkääjän jäljittämisestä eli attribuutiosta on hyötyä. Sen tavoitteena on ymmärtää, mistä ja miksi hyökkäys tuli, ja erityisesti hyökkääjän motiivit. Tämä auttaa palauttamaan järjestelmän toimivaan tilaan ja ehkäisemään jatkohyökkäyksiä. Attribuutio on kuitenkin erittäin kallista, varsinkin jos tavoitteena on käyttää forensiikkaa oikeustoimien tukemiseen. Tällä hetkellä forensiikka ja attribuutio ovat erittäin erikoistunut ala, eivätkä ne sisälly turvatoimiin ja tietoturvapoikkeamien hallintaan. Ne vaativat asiantuntemusta, työkaluja ja aikaa enemmän kuin mitä SIEM-analyytikot pystyvät tarjoamaan.