- COMP.SEC.100

- 22. Kyberfyysisten järjestelmien turvallisuus

- 22.1 Kyberfyysiset järjestelmät ja niiden turvallisuusriskit

Kyberfyysiset järjestelmät ja niiden turvallisuusriskit¶

Kyberfyysiset järjestelmät ovat laskennallisista ja fyysisistä komponenteista muodostuvia integroituja järjestelmiä, joiden toiminta on riippuvaista näiden erityyppisten komponenttien yhteistyöstä. Tässä materiaalissa niistä käytetään lyhennettä KFJ (englanniksi tavallinen on CPS, cyber-physical system). Automaattisia ohjaussysteemejä on ollut olemassa jo vuosisatoja (ks. keskipakosäädin), mutta vasta viime vuosikymmeninä fyysisen infrastruktuurin ohjaus on vaihtunut analogisesta ohjauksesta sulautettuihin, tietokonepohjaisiin järjestelmiin. Esimerkkejä kyberfyysisistä järjestelmistä ovat sähköverkko, vedenjakelu ja erilaiset kemianteollisuuden prosessit. Lisäksi kehitys esimerkiksi lääketieteellisissä implanteissa ja itse-ajavissa autoissa lisää tietokoneiden roolia fyysisten järjestelmien ohjaajina. Voi jopa kysyä pitäisikö suurimman osan ajastaan tietokoneiden kanssa vuorovaikuttava ihmisen laskea itsensä kyberfyysiseksi järjestelmäksi? Tässä moduulissa keskitytään kuitenkin mekaanisiin järjestelmiin, joiden ohjaus ja hallinta on automatisoitu tietokoneiden avulla. Me orgaaniset olennot ainakin kuvittelemme olevamme hallitseva osapuoli tietokoneiden kanssa toimiessamme.

Vaikka kyberfyysiset järjestelmät lisäävät uusia mahdollisuuksia fyysisen maailman kanssa vuorovaikuttamiseen, ne myös mahdollistavat uudenlaisia hyökkäyksiä. Siinä missä useat muut kurssilla käsitellyt aihealueet ovat olleet tutkimuskohteina jo useita vuosikymmeniä, on KFJ-kyberturvallisuus on melko uusi tutkimusalue. Tämä moduuli tarjoaa yleiskatsauksen orastavaan KFJ-turvallisuuteen.

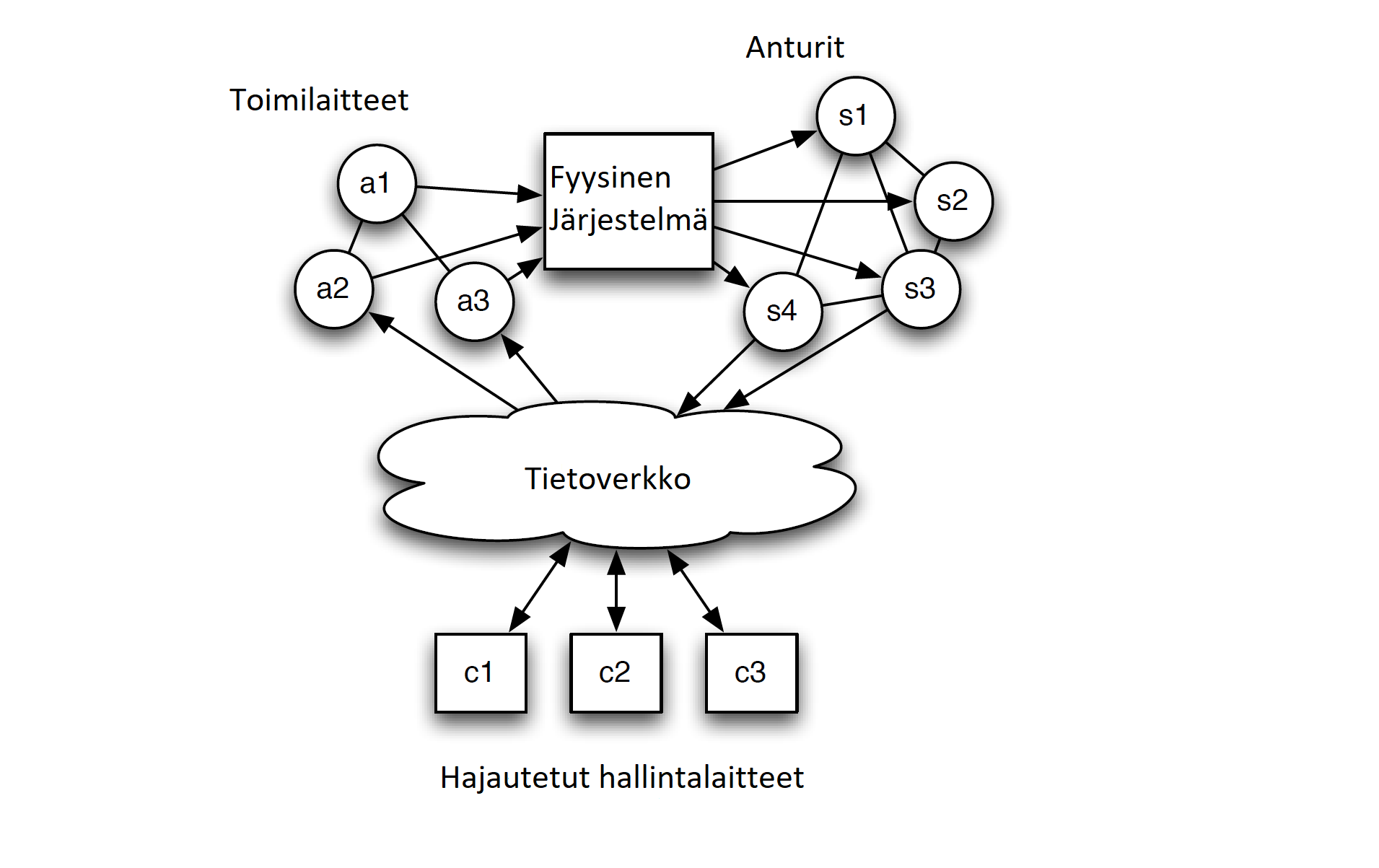

Tutkimusalueen nuoruudesta kertoo jotain se, että itse KFJ-termi tuli käyttöön vasta vuonna 2006. Termi kattaa fyysisten järjestelmien automatisointiin käytettyjen sulautettujen järjestelmien ja viestintäjärjestelmien yhteiset tutkimusongelmat. Kyberfyysiset järjestelmien katsotaan yleensä koostuvan (tieto)verkostoitujen toimijoiden joukosta. Nämä toimijat ovat erilaisia antureita (sensors), toimilaitteita (actuators), kontrolliyksiköitä ja viestintälaitteita (katso kuva).

KFJ:n kyberturvallisuuteen liittyvässä tutkimuksessa on pyritty ymmärtämään, miten se poikkeaa tavallisten IT-järjestelmien kyberturvallisuudesta fyysistä ja tietoteknistä maailmaa poikkileikkaavan luonteensa takia. Kyberturvallisuutta fyysisissä järjestelmissä on toki mietitty jo ennen KFJ-termin käyttöönottoa. Huomattavimpana esimerkkinä on valvomo-ohjelmistojen (SCADA eli Supervisory Control and Data Acquisition) kyberturvallisuus, johon tosin aikaisemmin pyrittiin lähinnä soveltamaan tavallisten IT-järjestelmien kyberturvallisuuden parhaita käytäntöjä. KFJ-kyberturvallisuuden tutkimuksessa taas on pyritty monitieteelliseen näkökulmaan, jossa mennään perinteistä kyberturvallisuutta “pidemmälle”. Esimerkiksi, siinä missä klassiset tunkeutumisenhavaitsemisjärjestelmät tarkkailevat puhtaasti kybermaailman tapahtumia (tietoverkkopaketteja, käyttöjärjestelmän tapahtumia yms.), KFJ-kyberturvallisuuteen on otettu mukaan fyysisen maailman tapahtumia tarkkailevia laitteita, jotka seuraavat fyysisen laitteen tilan evoluutiota ja vertaavat sitä odotettujen tapahtumien malliin.

KFJ liittyy muihin ajankohtaisiin ja suosittuihin termeihin, kuten Internet of Things (IoT, esineiden Internet), Industry 4.0 tai Industrial Internet of Things, mutta on sanottu, että terminä KFJ on perusluonteisempi kuin edellä mainitun kaltaiset, sillä se ei ota suoraa kantaa esimerkiksi toteutustekniikoihin (esim. Internet) tai käyttökohteisiin (Industry). Sen sijaan se keskittyy ratkomaan perustavanlaatuisia ongelmia, joita syntyy kun yhdistetään kybermaailman ja fyysisen maailman insinöörityön perinteitä.

Kyberfyysisten järjestelmien ominaisuudet¶

KFJ:t ilmentävät useita näkökulmia sulautetuista järjestelmistä, reaaliaikajärjestelmistä, langallisista ja langattomista tietoverkoista sekä säätötekniikasta (ja laajemmin kontrolliteoriasta, control theory).

Sulautetut järjestelmät: Yksi KFJ:den luonteenomainen piirre on se, että fyysiseen maailmaan integroidut tietokoneet (anturit, hallintalaitteet tai toimilaitteet) toteuttavat kukin osaltaan vain muutamia ominaisuuksia. Täten ne eivät tarvitse tavallisiin tietokoneisiin tai edes mobiililaitteisiin verrattavaa laskennallista tehoa, ja niille myös annetaan varsin rajalliset (laskennalliset) resurssit. Osa sulautetuista järjestelmistä ei suorita edes käyttöjärjestelmää, vaan toimii suoraan laitelmiston eli laiteohjelmiston (firmware) pohjalla. Silloinkin, kun sulautettu järjestelmä suorittaa käyttöjärjestelmää, se on usein ominaisuuksista riisuttu versio, josta löytyy tuki vain niille ominaisuuksille, joita kyseinen laite tarvitsee.

Reaaliaikajärjestelmät: Teollisuusautomaatiossa ja muissa turvallisuuskriittisissä järjestelmissä toistuu usein reaaliaikavaatimus: operaation suoritusajan pitää olla ennustettava eikä se saa ylittää asetettua rajaa. Tästä seuraa, että perinteisiä suojausmenetelmiä ei voi aina käyttää, vaan suojaus perustuu usein järjestelmän ja tiedonsiirtokanavien eristämiseen. Esimerkiksi salausta ei voi aina käyttää tai siitä käytetään riisuttua versiota, joka voi olla murrettavissa. Jos salausta käytetään, avaintenvaihtoa ei tehdä verkon kautta vaan asettamalla salausavaimet laitteisiin fyysisesti. Reaaliaika-ohjelmointikielet auttavat ohjelmistokehittäjiä määrittämään ajoitusvaatimukset järjestelmilleen, ja reaaliaika-käyttöjärjestelmät takaavat tehtävän hyväksymis- ja valmistumisajan.

Verkkoprotokollat: KFJ:den toinen luonteenomainen piirre on se, että järjestelmät kommunikoivat toistensa kanssa. Kommunikointi tapahtuu enenevässä määrin IP-verkon yli. Vaikka useat kriittiset infrastruktuurit, kuten sähköverkko, ovat jo kauan käyttäneet sarjatiedonvälitystä (dataa lähetetään kaapelin yli bitti kerrallaan) valvoakseen SCADA-järjestelmiään etänä, IP-verkkoihin on siirrytty vasta 1990-luvun lopulta alkaen.

Langattomuus: Vaikka pitkän matkan tietoliikenne tapahtuukin yleensä langallisesti, langattomuus on myös yleinen piirre KFJ:ssä. 2000-luvun alussa niin sanotut anturiverkot olivat ahkeran tutkimuksen kohteena. Anturiverkoissa haasteena on rakentaa tietoverkko matalatehoisten ja häviöllisten (dataa saattaa kadota signaalitehon heiketessä) langattomien linkkien päälle, jossa perinteiset linkin laatumittarit usein pätevät huonosti. Ensimmäiset onnistumiset koettiin suurissa prosessinhallintajärjestelmissä WirelessHART:in, ISA100:n ja ZigBee:n saapuessa. Ongelmaksi muodostui se, että nämä kehitettiin IEEE 802.15.4 -standardin pohjalta, jossa paketin otsikko oli liian pieni IPv6-pakettien otsikkokentäksi. Koska internettiin yhteydessä olevien sulautettujen järjestelmien määrän odotetaan kasvavan miljardeihin lähivuosina, valmistajat ymmärtävät tarpeen valmistaa IPv6-yhteensopivia sulautettuja järjestelmiä. Kuluttajien IoT-laitteissa usein käytettyjä langattomia protokollia ovat mm. Bluetooth, Bluetooth Low Energy, ZigBee ja Z-Wave. Muita langattomuuden tekniikoita ovat mm. SigFox, LoRa, Narrowband IoT (NB-IOT), LTE-M.

Hallinta: Useimmat KFJ:t tarkkailevat ja yrittävät kontrolloida muuttujia fyysisessä maailmassa. Suurin osa kontrolliteorian kirjallisuudesta yrittää mallintaa fyysistä prosessia differentiaaliyhtälöillä, joiden perusteella voidaan suunnitella kontrolleri tyydyttämään vaaditut ominaisuudet, kuten tehokkuus ja vakaus.

Nämä ovat KFJ:den yleisiä ominaisuuksia, mutta on otettava huomioon, että KFJ:t ovat kovin monimuotoisia. Niihin sisältyvät modernit ajoneuvot sekä lääketieteelliset ja teolliset laitteet, joilla kaikilla on omat standardinsa, vaatimuksensa, viestintälaitteensa sekä aikavaatimuksensa. Siksi KFJ:den yleiset ominaisuudet eivät välttämättä sovellu sellaisinaan kaikkiin järjestelmiin.

Ennen kuin siirrytään kyberturvallisuusongelmiin, tarkastellaan, miten KFJ:tä on suojattu vahingoilta ja luonnollisilta onnettomuuksilta. Samalla huomataan, miten nämä suojaukset tahattomia vahinkoja vastaan eivät riitä aktiivisia hyökkääjiä vastaan, jotka tietävät näiden suojauksien olevan olemassa. Käsitellään siis turvallisuutta ensin safety-näkökulmasta ja palataan security-näkökulmaan tuonnempana. Näitä englannin termejä käytetään tässä helpottamaan näkökulman erottelua. Katso yleisemmin niiden erosta materiaalin johdantoluvusta.

Suojaukset luonnontapahtumilta ja onnettomuuksilta¶

Fyysisen infrastruktuurin hallintalaitteiden häiriöt voivat aiheuttaa korvaamatonta vahinkoa ihmisille, ympäristölle ja muulle fyysiselle infrastruktuurille. Seuraavissa kappaleissa on esitelty viidenlaisia suojauksia vahinkoja ja luonnontapahtumia vastaan.

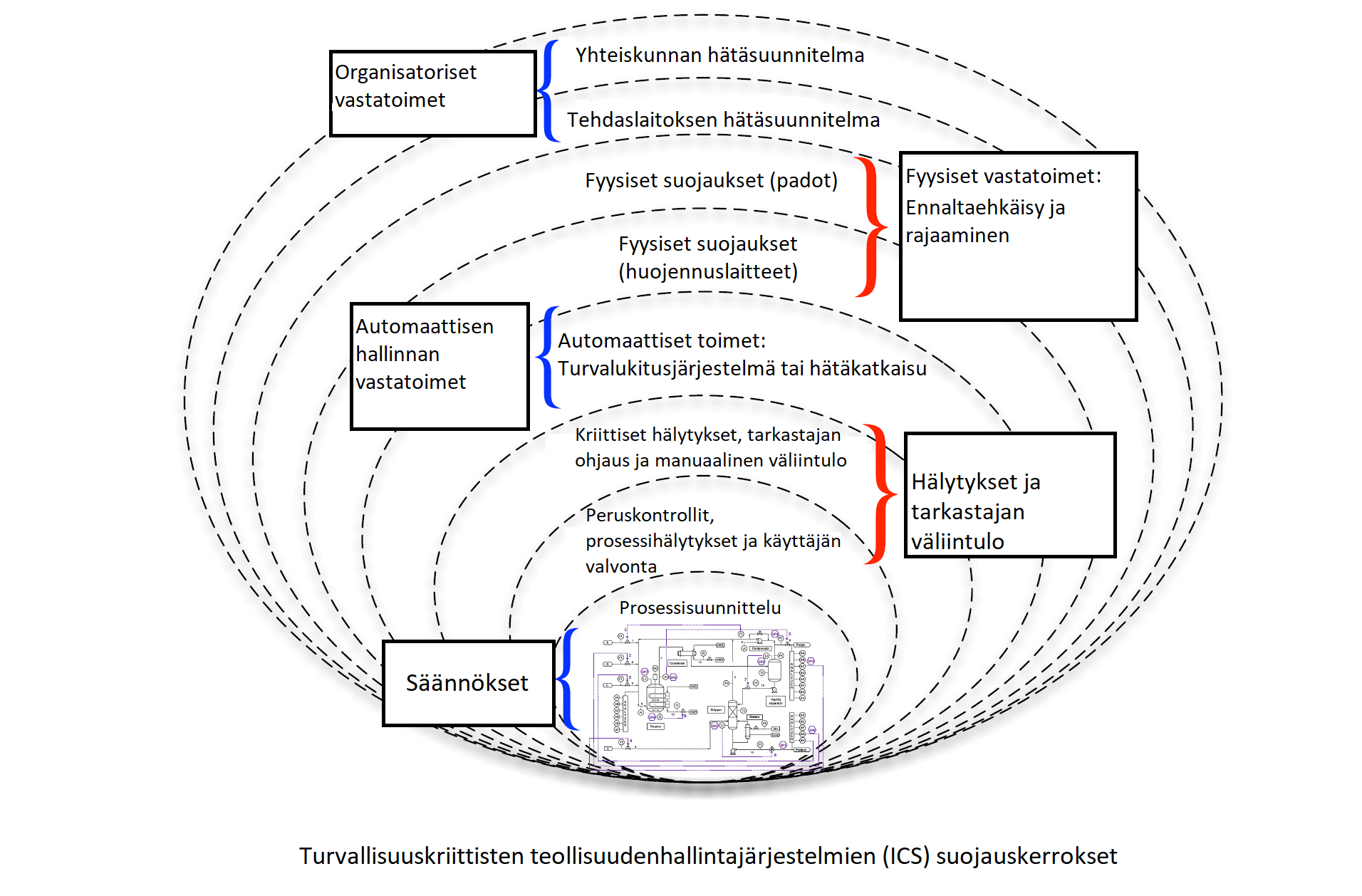

Turva (safety): Hallintalaitteiden yleisessä turvastandardissa (IEC 61508) suositeltava perusperiaate on laskea vaatimukset uhka- ja riskianalyyseista, joissa tunnistetaan häiriöt ja arvioidaan niiden todennäköisyys ja seuraukset. Tämän jälkeen systeemin voi suunnitella niin, että turvavaatimukset täyttyvät, kun kaikki häiriön aiheuttavat tekijät on otettu huomioon. Tämä yleinen standardi on ollut perustana useille muille tiettyjen toimialojen standardeille; esim. prosessiteollisuus (jalostamot, kemialliset systeemit yms.) käyttää IEC 61511 -standardia, kun suunnitellaan ns. Safety Instrumented System (SIS). Sellaisen tarkoitus on estää vahinkoja esimerkiksi sulkemalla polttoaineventtiili, kun korkeapaine-anturi nostaa hälytyksen. Yleisempi turva-analyysi voi käyttää tietoturvasta jo tuttua syvyyspuoluksen (defence-in-depth) periaatetta tuottamaan suojauskerroksia lieventämään uhkia: (1) tavalliset matalan prioriteetin hälytykset, jotka lähetetään valvonta-asemalle, (2) SIS-järjestelmien aktivointi, (3) lieventämiskeinot, kuten fyysiset suojajärjestelmät (esim. padot) ja (4) organisaation vasteprotokollat laitoksen hätätilanteeseen reagoimiseen/evakuointiin. Katso kuva. Sen pohjalla “Säännökset” viittaavat mm. ympäristö- ja työturvallisuusasioihin lakien ja standardien kautta, eikä niiden vaikutus tietenkään jää tuolle tasolle.

Suojaaminen (Protection): Sähköverkkojen suojaaminen liittyy safety-ominaisuuksiin ja sisältää seuraavanlaisia osia:

- Generaattoreiden suojaaminen: Kun järjestelmän taajuus on liian korkea tai liian matala, generaattori kytketään automaattisesti irti sähköverkosta, jotta generaattoriin ei tule pysyvää vauriota.

- Under Frequence Load Shedding (UFLS): Jos sähköverkon taajuus on liian matala, ohjattu kuorman “karistaminen” aktivoituu. Tämä sähkönjakelun osien irtikytkentä tapahtuu kontrolloidusti siten, että vältetään katkokset turvakriittisissä kohteissa, kuten sairaaloissa. UFLS aktivoidaan sähköverkon taajuuden nostamiseksi, jotta voidaan estää generaattoreiden irtikytkentä.

- Ylivirtasuojaus: Jos virta kaapelissa on liian suuri, suojausrele aktivoituu estäen virrankulun. Kytketyt laitteet eivät silloin vahingoitu.

- Yli/alijännitesuoja: Sama kuin edellinen, mutta jännitteelle.

Luotettavuus (Reliability): Siinä missä turvallisuus- ja suojajärjestelmät pyrkivät estämään vahinkoja, muut lähestymistavat yrittävät pitää toimintaa yllä häiriöiden tapahtumisen jälkeen. Esimerkiksi sähköverkko on suunniteltu täyttämään niin kutsuttu N-1 -turvallisuuskriteeristö. Se tarkoittaa, että verkko voi menettää yhden sen N:stä komponentista (esimerkiksi yhden generaattorin tai siirtolinjan) ja jatkaa toimintaansa.

Vikasietoisuus (Fault Tolerance): Toiminnan jatkuminen häiriöistä huolimatta on vikasietoisuutta. Edellä mainitun sähkömekaanisen esimerkin rinnalla on datapohjainen lähestymistapa, josta käytetään kattotermiä Fault Detection, Isolation and Reconfiguration (FDIR). Fault detection, eli vikojen tai poikkeamien havaitseminen tapahtuu joko mallipohjaisesti (vrt. IDS-järjestelmät) tai puhtaasti datapohjaisella järjestelmällä. Tätä osaa prosessista kutsutaan nimellä Bad Data Detection. Isolation (eristäminen) on prosessi, jossa tunnistetaan, mikä laite on poikkeavuuden lähde, ja Reconfiguration (uuskokoonpano) on viasta palautumista, toipumista (Recovery). Se voidaan toteuttaa sulkemalla viallinen toiminto pois, korvaamalla se vastaavan toiminnon tekevällä tai siirtymällä vikasietotilaan, jolloin järjestelmä toimii, mutta sen toimintoja on rajoitettu. Onnistumisen edellytyksenä on riittävä järjestelmään rakennettu redundanssi. Sitä sopii verrata esim. RAID-levyjärjestelmään. Pelkkä varmuuskopiointijärjestelmä ei täyttäisi vikasietoisuuden vaatimusta, koska toipuminen tapahtuu vasta keskeytymisen jälkeen.

Kestävä hallinta (Robust Control): Hallintajärjestelmän käyttöön liittyvät epävarmuustekijät edellyttävät kestävää hallintaa. Epävarmuuden lähteenä voi olla ympäristö (esim. tuulenpuuskat lentolaitteille), anturikohina, järjestelmän mallinnuksessa huomiotta jätetyt ulkopuoliset tekijät tai ajan aiheuttama laitteiston rappeutuminen. Kestävät hallintajärjestelmät yleensä olettavat kaikkein epäsuotuisimmat toimintaolosuhteet, jonka pohjalta suunnitellaan kestävät hallinta-algoritmit niin, että järjestelmä toimii turvallisesti myös huonoimmassa mahdollisessa tilanteessa.

Safety-mekanismit eivät ole riittäviä takaamaan security-turvallisuutta. Ennen kuin KFJ:n tietoturvallisuus vakiintui 2000-luvun alussa, oli vielä ollut epävarmuutta siitä, missä määrin edellä käsitellyt safety-menettelyt riittivät suojaamaan KFJ:tä myös kyberhyökkäyksiltä. Ongelma on se, että nämä menettelyt yleensä olettavat häiriöiden olevan toisistaan riippumattomia ja ei-vihamielisiä. Tällaiset väärät mallintamiset ovat hyökkääjälle helpoin tapa löytää turva-aukkoja. Nykyään on jo saatu useita esimerkkejä siitä, miksi safety ei takaa securityä. Esimerkiksi vianhavaitsemisjärjestelmiä on kierretty niin, että hyökkääjä lähettää väärää dataa, joka on mahdollisen rajoissa mutta silti riittävän virheellistä aiheuttamaan ongelmia järjestelmässä. Toinen vastaava esimerkki on dynaamisiin järjestelmiin (eli sellaisiin, joissa “aika” on tärkeä komponentti) kohdistettu häivehyökkäys, jossa antureihin injektoidaan pieniä määriä väärää dataa niin, ettei viantunnistamisjärjestelmä huomaa niitä, mutta pitkällä aikavälillä nämä hyökkäykset voivat johtaa vaarallisiin toimintakonfiguraatioihin.

Security voi olla haitaksi safetylle: Uusien tietoturvaominaisuuksien lisääminen saattaa lisätä riskejä. Esimerkiksi USA:ssa ydinvoimalaitos sulkeutui automaattisesti (v. 2008), koska kontrollijärjestelmä havaitsi jäähdytysveden tason laskun. Kyse oli kuitenkin virhedatasta, jonka oli aiheuttanut bisnesjärjestelmän tietokoneen uudelleenkäynnistys päivityksen asennuksen yhteydessä. Tapauksen jälkeen järjestelmien asiaankuulumaton yhteys poistettiin fyysisestikin. Yleinen huomio on kuitenkin, että ohjelmapäivitykset tai -paikkaukset saattavat olla safety-standardien vastaisia, mutta yhteyksien puuttuminen ei aina ole eduksi safety-ominaisuuksille. Valtuuttamattomien käyttäjien pääsyn tietoturvallinen estäminen kyberfyysiseen järjestelmään saattaa estää esimerkiksi ensihoitoa pääsemästä käsiksi lääketieteelliseen laitteeseen hätätapauksessa. Security-ratkaisuja suunniteltaessa tällaiset safety-ongelmat tulisi ottaa huomioon.

Turvallisuus ja yksityisyys¶

KFJ:t ovat niin terveydenhuollon, energiajärjestelmien, asejärjestelmien kuin kuljetustenkin ytimessä. Industrial Control Systems -järjestelmät erityisesti suorittavat elintärkeitä toimintoja kriittisissä valtiollisissa infrastruktuureissa, kuten sähkönjakelussa, öljyn ja maakaasun jakelussa, vedenjakelussa ja -puhdistuksessa yms. Häiriöt näissä KFJ:ssä voivat aiheuttaa suurta vahinkoa kansanterveydelle ja turvallisuudelle, minkä lisäksi taloudelliset vahingot voivat olla huomattavia.

Esimerkiksi hyökkäykset sähköverkkoa vastaan voivat aiheuttaa sähkökatkoksia, jotka taas johtavat ongelmiin muilla kriittisillä alueilla kuten tietokoneverkoissa tai lääketieteellisissä järjestelmissä, johtaen mahdollisesti katastrofaalisiin taloudellisiin tai terveydellisiin seurauksiin yhteiskunnassa. Kulkuneuvoihin kohdistuvat hyökkäykset voisivat aiheuttaa vakavia liikenneonnettomuuksia.

Hyökkäykset kyberfyysisiä järjestelmiä vastaan¶

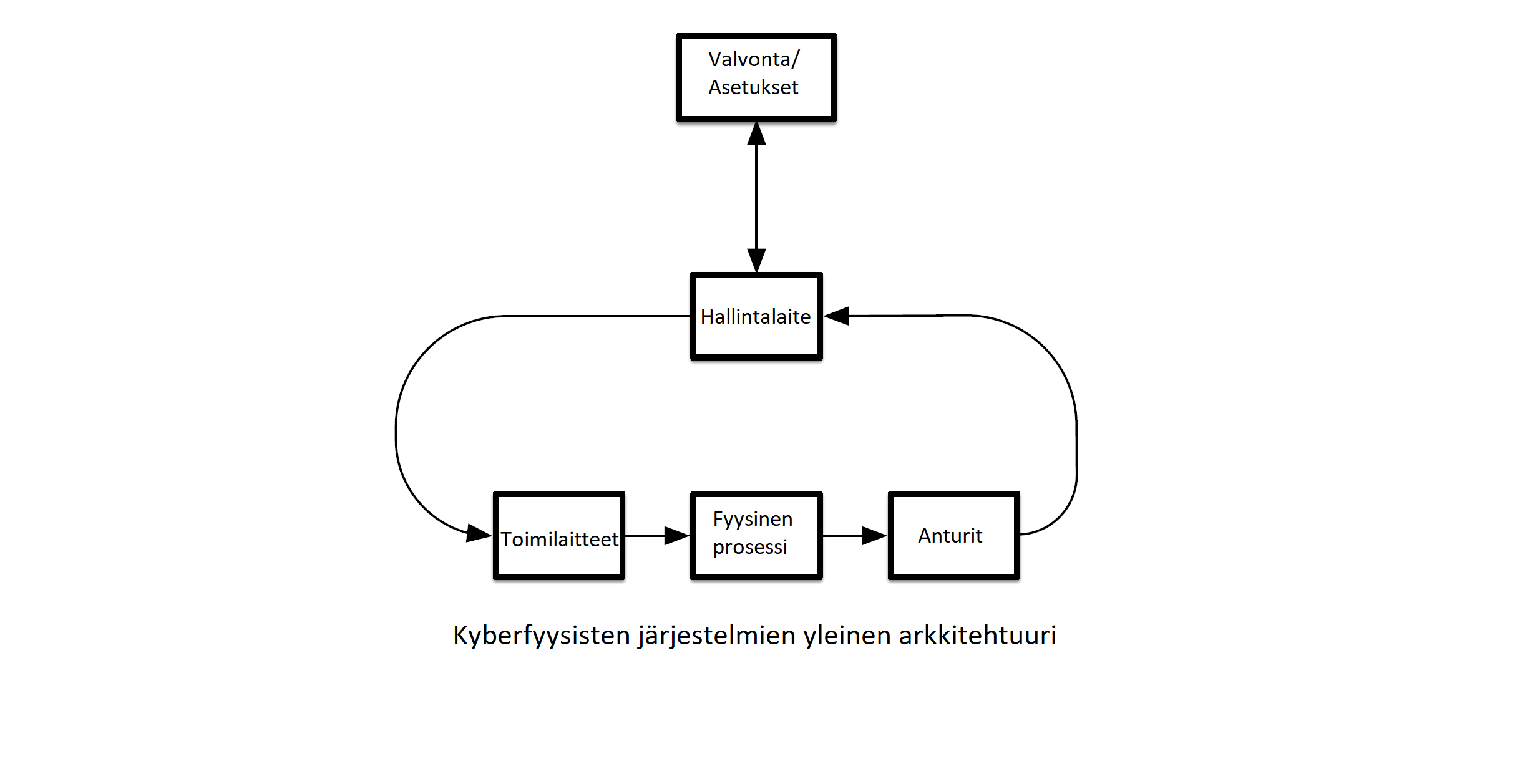

Yleisesti KFJ:llä on fyysinen prosessi hallittavana ja käytössä joukko antureita, jotka raportoivat prosessin tilan hallintalaitteelle, joka puolestaan lähettää hallintasignaalia toimilaitteille (esim. venttiilit), joilla järjestelmä pidetään halutussa tilassa. Hallintalaite usein kommunikoi valvontaohjelman (Esim. SCADA-järjestelmä sähköverkossa) kanssa, joka valvoo järjestelmää ja voi muuttaa hallintalaitteen asetuksia. Katso kuva

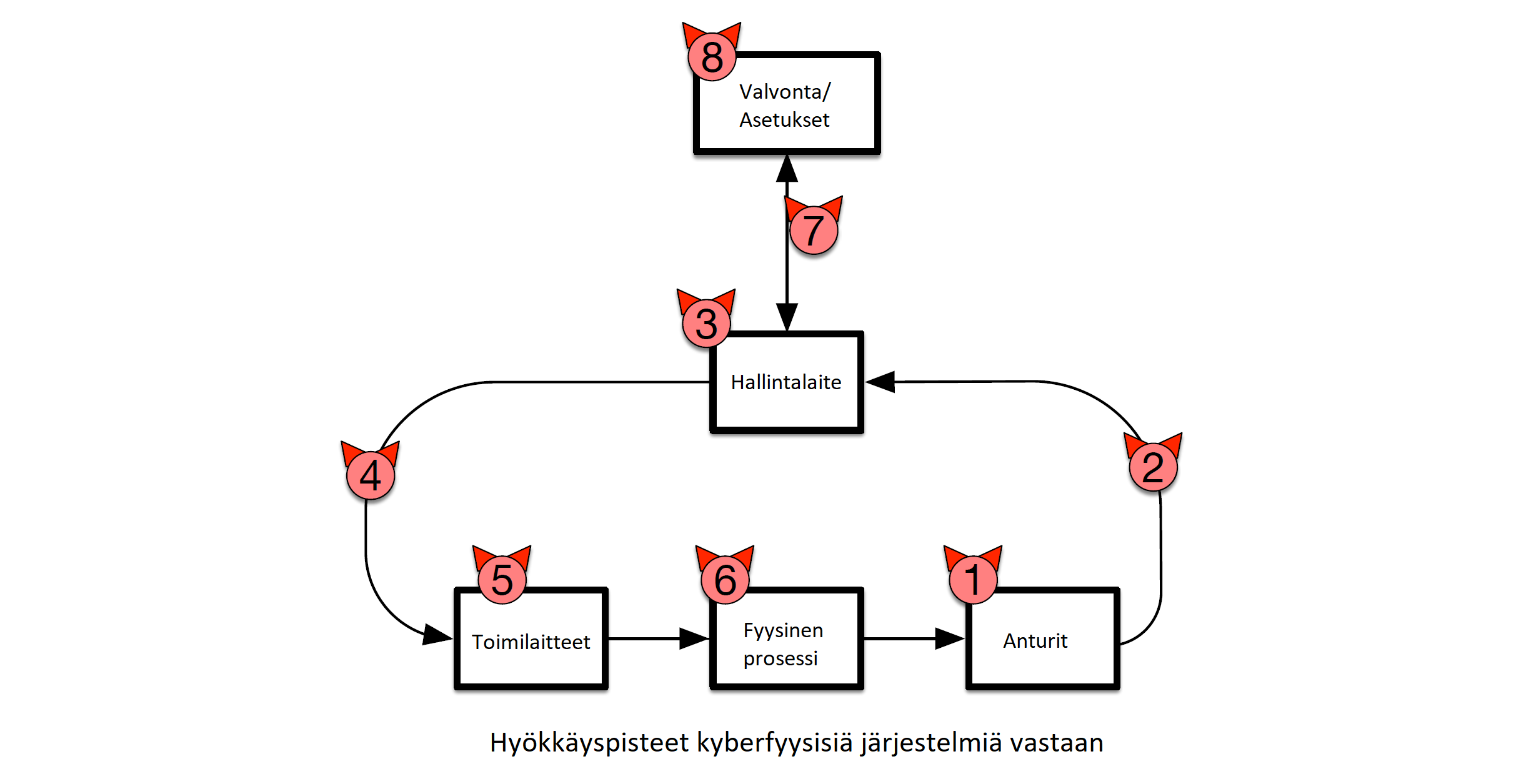

Hyökkäykset KFJ:tä vastaan voivat tapahtua missä tahansa yleisen arkkitehtuurin kohdassa. Tätä on havainnollistettu kuvassa, jossa on esitetty seuraavat kahdeksan hyökkäyskohtaa.

- Hyökkääjä on saanut haltuunsa anturin (esim. jos anturin data on todentamatonta tai jos hyökkääjällä on salausavain) ja lähettää väärennettyjä anturisignaaleja, jolloin järjestelmän hallintalogiikka toimii hyökkääjän datan varassa.

- Hyökkääjä on saanut haltuunsa anturin ja hallintalaitteen välisen kommunikointikanavan ja voi viivästyttää tai jopa kokonaan estää informaation kulun antureilta hallintalaitteelle. Tällöin sanotaan, että hallintalaite menettää järjestelmän näkyvyyden (loss of view), jolloin hallintalaite operoi väljähtäneellä datalla (stale data). Yksi tällainen hyökkäys on antureiden palvelunestohyökkäys (denial-of-service).

- Hyökkääjä on saanut haltuunsa hallintalaitteen ja lähettää vääriä ohjeita järjestelmälle.

- Hyökkääjä voi viivästyttää tai estää hallintakomennot. Kyseessä on toimilaitteiden palvelunestohyökkäys.

- Hyökkääjä on saanut haltuunsa toimilaitteet ja voi näin suorittaa hallintatoimia, jotka ovat toisenlaisia kuin hallintalaite tarkoitti. Huomaa, että tämä hyökkäys on erilainen kuin hyökkäykset, jotka suoraan kohdistuvat hallintalaitteeseen.

- Hyökkääjä voi fyysisesti hyökätä järjestelmään, esim. fyysisesti tuhota osan infrastruktuuria ja yhdistää tämän kyberhyökkäykseen.

- Hyökkääjä voi viivästyttää tai estää viestinnän valvontalaitteelle/-lta.

- Hyökkääjä voi vaarantaa tai esiintyä valvontalaitteena, ja täten lähettää ilkeämielisiä asetusmuutoksia hallintalaitteelle. Esimerkki tällaisesta oli hyökkäys Ukrainan sähköverkkoa vastaan, jossa hyökkääjät saivat haltuunsa tietokoneen SCADA-järjestelmän hallintahuoneesta (vuonna 2016).

Yleisesti suurin osa KFJ:hin kohdistuvista hyökkäyksistä on ollut ohjelmistopohjaisia. Yksi KFJ:den ominaisuus on kuitenkin, että niiden eheyden voi vaarantaa myös ilman tietokonepohjaista hyökkäystä, niin kutsutuilla transduktiohyökkäyksillä. Niillä tarkoitetaan hyökkäyksiä, joissa fyysisesti injektoidaan vääriä signaaleja (ks. #1 edellä). Kun hyökkäys kohdistetaan tapaan, jolla anturit tallentavat fyysisen maailman dataa, voi hyökkääjä injektoida vääriä lukemia anturiin tai aiheuttaa vääriä toimilaitteiden toimenpiteitä manipuloimalla näiden ympäristöä. Hyökkääjä voi esimerkiksi käyttää dronen kaiuttimia vaikuttaakseen sen gyroskooppiin, käyttää hyväkseen tarkoittamattomia vastaanottoantenneja anturin ja hallintalaitteen välisissä johdoissa, käyttää elektromagneettista interferenssiä vaikuttaakseen toimilaitteeseen, tai injektoida korviin kuulumattomia äänikäskyjä digitaalisille avustajille.

- & 4. & 7. Luonnollisesti, jos hyökkääjä pystyisi hallitusti muokkaamaan näissä kanavissa liikkeellä olevia viestejä, hän voisi aiheuttaa muutakin kuin edellä mainittuja palvelunestoja.

Security- ja safety-tyyppisten riskien lisäksi KFJ:llä on myös perusteellisia vaikutuksia yksityisyyteen tavoilla, joita järjestelmän suunnittelijat eivät välttämättä ottaneet huomioon. Warren ja Brandeis totesivat jo vuonna 1890 julkaistussa esseessään The right to privacy, että he näkivät kasvavan yksityisyyteen kohdistuvan uhan uusissa keksinnöissä, kuten lyhyen valotusajan valokuvauksessa, joka mahdollisti ihmisten valokuvaamisen heidän tietämättään. KFJ-teknologioiden, erityisesti kuluttajien IoT-laitteiden kasvava ala on samankaltaisesti yksityisyydellisesti haastavaa.

KFJ-laitteet voivat kerätä dataa monipuolisista ihmisaktiviteeteista, kuten sähkönkulutuksesta, paikannustiedoista, ajotavoista, ja bioanturitiedoista ennennäkemättömällä tarkkuudella. Tämän lisäksi laitteiden passiivinen tapa kerätä tietoa jättää ihmiset yleisesti tietämättömiksi siitä, kuinka paljon heistä kerätään tietoa. Lisäksi kansa on pitkälti tietämätöntä siitä, miten tällainen datankeruu altistaa heidät mahdolliselle valvonnalle tai rikolliselle toiminnalle, kun korporaatioiden heistä keräämää dataa voi saada haltuunsa erilaisilla laillisilla ja laittomilla tavoilla. Esimerkiksi autonvalmistajat keräävät etänä dataa autoistaan voidakseen lisätä tuotteidensa toiminnallisuutta ja luotettavuutta. Tiedetään, että kerättyyn dataan sisältyy nopeus, matkamittarin lukema, sisälämpötila ja akun tila. Tämä luo hyvin tarkan kuvan ajotottumuksista, joita mm. valmistajat, jälleenmyyjät, markkinoijat, vakuutusyhtiöt, lainvalvojat ja stalkkerit voisivat käyttää hyväkseen.

Toisaalta on niin, että iso osa KFJ-järjestelmistä ei sisällä ihmisiin liittyvää dataa eikä fyysisestikään liity kehenkään yksilöön. Tällöin suoraan yksityisyysongelmaa ei ole. Epäsuoria vaikutuksia tai yhdistelmäongelmia voi silti olla, esimerkiksi sijainnin kautta, jos ihmisellä oleva laite tallentaa tiedon vierailusta tuollaisen KFJ-laitteen signaloinnin kuuluvuusalueella.

Korkean profiilin hyökkäyksiä kyberfyysisiä järjestelmiä vastaan¶

Hallintajärjestelmät ovat olleet kriittisten infrastruktuurien ja teollisuuden ytimessä jo vuosikymmeniä. Silti varmistettuja kyberhyökkäyksiä on tapahtunut vain muutamia. Tässä mainitaan joitain esimerkkejä.

Kohdentamattomat hyökkäykset ovat samanlaisia kuin ne, jotka vaikuttavat tavallisiin tietokoneisiin. Esimerkkinä näistä on Windows-palvelimia vastaan umpimähkäisesti kohdistunut Slammer-mato, joka infektoi vuonna 2003 myös Davis-Bessen ydinvoimalan ja vaikutti työntekijöiden mahdollisuuksiin valvoa ydinvoimalajärjestelmän tilaa. Toinen esimerkki oli vedenpuhdistamon hallintalaitteen käyttö roskapostin levittämiseen (2006). Vesi ei ollut siis tuossa laitoksessa ainoa saastunut asia.

Kohdistetuissa hyökkäyksissä vastustaja tietää hyökkäävänsä KFJ:tä vastaan, ja siten hän pystyy räätälöimään hyökkäysstrategiansa hyödyntämään jotain tiettyä KFJ:n ominaisuutta.

Ensimmäinen julkisesti tiedotettu hyökkäys SCADA-järjestelmää vastaan tapahtui vuonna 2000 Maroochy Shiren (Queensland, Australia) viemäröinnin hallintajärjestelmässä. Alihankkijan työntekijä, joka halusi pysyvän työpaikan järjestelmän ylläpitäjänä käytti kaupallisesti saatavilla olevia radioita ja varastettua SCADA-ohjelmistoa saadakseen kannettavan tietokoneensa näyttämään pumppauslaitokselta. Kolmen kuukauden aikana alihankkijan toimien takia tuhat kuutiometriä käsittelemätöntä jätevettä pääsi puistoihin, jokiin ja hotellien alueelle. Alueen julkisen terveys vaarantui ja merieläimiä menehtyi. Tapaus tuli kalliiksi kaupungille korjauskuluissa, valvonnassa, puhdistuksessa sekä ylimääräisessä vartioinnissa. Alihankkijafirman kulut nousivat vielä suuremmiksi, ja tekijä sai työpaikan sijasta kaksivuotisen paikan vankilasta.

Kahden vuosikymmenen aikana äskeisestä esimerkistä on tapahtunut useita hyökkäyksiä KFJ:tä vastaan. Parhaana esimerkkinä siitä, miten sofistikoituja hyökkäykset voivat olla, toimii edelleen Stuxnet-mato, joka löydettiin vuonna 2010. Se kohdistui ydinpolttoaineen rikastusohjelmaan Iranin Nathanzissa (ks. aiemmasta luvusta, kuka sen ehkä teki ja miten se ehkä pääsi sisään). Stuxnet sieppasi lohkojen kirjoitus-, luku- ja paikannuspyyntöjä Programmable Logic Controllerilla (PLC). Sieppaamalla pyynnöt Stuxnet pystyi muuttamaan dataa, joka tuli ja meni PLC:lle/-lta PLC-operoijan tietämättä. Stuxnetin toinen variantti lähetti vääriä pyörimisnopeuksia uraanin rikastamiseen käytettyjen sentrifugien moottoreille, aiheuttaen sentrifugien säännöllisen rikkoutumisen, mikä vähensi Nathanzin laitoksen tuotantoa.

Muita esimerkkejä erittäin sofistikoiduista, todennäköisesti valtiollisten tekijöiden kehittämistä, kyberfyysisiin järjestelmiin kohdistuneista haittaohjelmista ovat Triton (2017) ja Industroyer (joka lienee ollut em. Ukraina-hyökkäyksen takana). Tällaisilla hyökkäyksillä tulee olemaan perusteellinen vaikutus kyberkonfliktien kehittymiseen tulevaisuudessa, ja mahdollisesti myös sodankäyntiin.

Valtiollista taustaa löytyy myös KFJ-vakoiluun käytetyn Havexin (2013) sekä DoS-hyökkääjä BlackEnergyn (2010) takaa. Vuosi 2022 toi runsain mitoin lisää häiriötä samalta suunnalta.