- COMP.SEC.100

- 23. Fyysinen kerros

- 23.5 Esimerkkejä fyysisen kerroksen turvallisuudesta

Esimerkkejä fyysisen kerroksen turvallisuudesta¶

Tässä osassa käydään läpi keskeisimmät nykyisin käytettävät suojausmekanismit langattoman viestinnän tekniikoissa. Pääpaino on fyysisen kerroksen turvallisuusrakenteissa sekä -puutteissa. Esitetyt viestintätekniikat ovat Near-field communication (NFC) ja matkapuhelinverkot.

Near-field communication (NFC)¶

NFC tarkoittaa yleensä liikennöintiä langattomilla viestintäprotokollilla kahden pienen (kannettavan) elektronisen laitteen välillä. NFC-standardi on yleisessä käytössä esim. lähimaksujärjestelmissä ja matkapuhelimien maksujärjestelmissä. NFC-yhteensopivat laitteet voivat myös vaihtaa identiteettitietoja, esim. kulunvalvontajärjestelmien avainkortit, ja neuvotella parametreja tehokkaampien protokollien käyttämiseksi laajakaistaisen langattoman yhteyden luomiseksi.

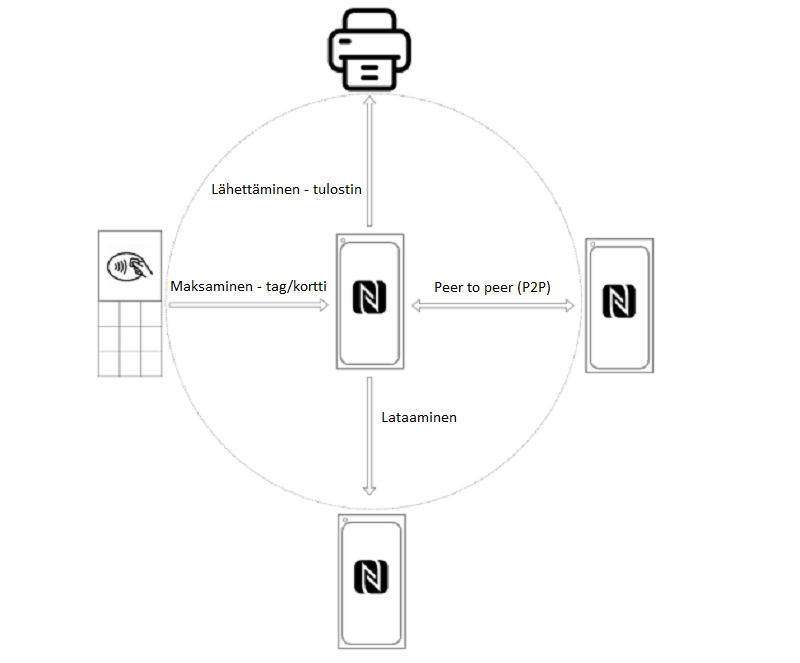

Kuvassa 22.1 on esitetty muutamia yleisimpiä NFC-yhteyksien käyttötilanteita. Esitetyt tapahtumat havainnollistavat NFC-yhteyden kommunikointisuunnat päätelaitteiden välillä.

Kuva 22.1 Yleiskuva yleisistä NFC-yhteyksistä.

NFC on suunniteltu lähettämään ja vastaanottamaan tietoja vain muutaman senttimetrin etäisyydeltä. Vaikka ylemmän tason salausprotokollia käytettäisiin, perus NFC-protokollat eivät tarjoa viestinnän turvallisuutta, eivätkä ne kykene takaamaan, että kaksi tiedonsiirtolaitetta ovat todellakin vain lyhyen matkan päässä toisistaan. NFC-toteutukset ovat alttiina salakuuntelulle, mies-välissä-hyökkäyksille ja viestinvälityshyökkäyksille.

Nykyäänkin standardin mukaista NFC-laitteita käytetään turvallisuuskriittisissä yhteyksissä, koska oletetaan, että viestintälaitteet ovat liikennöidessään lähietäisyydellä keskenään. Tutkimukset ovat kuitenkin osoittaneet, että tätä oletusta ei voida luotettavasti varmistaa pelkästään NFC-protokollia käyttämällä. Kommunikointietäisyyttä voidaan lisätä melkein mielivaltaisesti ja saada silti NFC-yhteensopivien laitteiden liikennöinti ja viestiliikenne toteutettua.

Hyökkäys toimii esim. seuraavasti: Liikennöiville NFC-laitteille uskotellaan, että ne kommunikoivat keskenään, mutta laitteet itse asiassa vaihtavat tietoja hyökkääjän muokkaaman älypuhelimen kanssa. Hyökkääjä voi asettaa hallitsemansa älypuhelimen strategisesti jokaisen NFC-laitteen viereen ja saada liikennöinnin toteutumaan haluamallaan tavalla. Tällainen toiminta mahdollistaa liikenteen välittämisen pitkiäkin matkoja, kuten WiFi-verkon kattaman alueen. Yksinkertaisimmillaan hyökkäyksessä saadaan NFC-päätelaitteet välittämään toisilleen tarkoitetut lyhyen kantaman viestit paljon laajempia matkoja mitä oli tarkoitus. Tällaista hyökkäystä kutsutaan myös madonreikähyökkäykseksi (wormhole attack), jossa kommunikoivat osapuolet huijataan olettamaan, että ne ovat lähempänä toisiaan kuin todellisuudessa ovat. Tämä on ongelma, jota ei voida ratkaista käyttämällä liikennöinnin toteutuksessa pelkästään loogisen kerroksen tai datakerroksen tekniikoita.

Suurinta osaa kohdistetuista hyökkäyksistä ja niiden vaikutuksia voidaan lieventää suojaamalla NFC-laitteet tai tehostaa protokollaa esimerkiksi kaksivaiheisella todennuksella. Tällaiset toteutusmekanismit valitettavasti siirtävät turvallisuuteen liittyvät päätökset NFC-järjestelmän käyttäjälle. Vastatoimenpiteet, jotka eivät aiheuta vaivaa käyttäjille, voidaan karkeasti luokitella fyysisen kerroksen menetelmiin ja konteksti- tai laitekohtaisten tunnisteiden lisäyksiin.

NFC tekniikan standardien (ISO/IEC 18092, 21481, 14443) protokollan laajennus sisältää kontekstitietoisia NFC-laitteita, jotka käyttävät sijaintitietoja NFC-järjestelmässä läheisyyden tarkistamiseksi. Sijainnin tunnistus voidaan toteuttaa erilaisten palveluiden avulla, joista jokaisella on omat tarkkuutensa ja ominaisuutensa. Mahdollisia ovat esimerkiksi GNSS/GPS-pohjainen läheisyysvarmennus tai tukiaseman solutunniste-tiedon hyödyntäminen läheisyyden varmistamiseen. Sijaintitunnistusta tarvitaan tukiasemalle, joka on lähinnä kommunikoivaa NFC-laitetta, jotta voidaan päätellä läheisyystiedon olevan oikein.

Tutkimuskirjallisuudessa ehdotetut fyysisen kerroksen menetelmät muodostavat ajoitusrajoituksia ja rajoittavat täten kommunikointiosapuolten välisen yhteyden etäisyyttä. Tiukkojen ajoitusrajoitusten pakottamista protokollasanomille voidaan pitää karkeana etäisyysrajauksen muotona. Tällainen protokollaviestien aikarajaus määrittää kahden kommunikoivan fyysisen etäisyyden ylärajan laitteille. Vaikka etäisyyden rajoittamista pidetään tehokkaimpana tapana rajoittaa yhteysväliä, on silti epävarmaa, voidaanko suojatun etäisyyden rajoitus käytännössä toteuttaa pienille NFC-yhteensopiville laitteille.

Matkapuhelinverkot (syventävä)¶

Matkapuhelinverkot tarjoavat puhe-, data- ja viestiliikennettä tukiasemien muodostaman verkon kautta, joista jokainen (tukiasema) kattaa yhden tai useamman solun. Eli matkapuhelinverkko on soluverkko, muodostuen vierekkäisistä soluista. Näiden verkkojen turvallisuusmääräykset ovat yhteisesti sovittuja eri toimijoiden välillä tai myöhemmin GSM-yhdistyksen hyväksymien standardien säätelemiä. Näin toteutettuna verkko mahdollistaa eri tahojen toteuttaa verkkoja (teleoperaattorit) ja verkossa on mahdollista käyttää eri valmistajien tuottamia päätelaitteita. Verkko mahdollistaa käyttäjän (asiakkaan) hyödyntää eri valmistajien päätelaitteita ja eri toimijoiden toteuttamia verkkoja ilman häiriöitä palvelun toiminnassa.

Toisen sukupolven (2G) GSM-verkot otettiin käyttöön 1990-luvulla, ja ne rajoittivat palvelunsa puhe- ja tekstiviesteihin. 2G-verkot pystyivät kuljettamaan dataa CSD-palvelun (Circuit-Switched Data Service) kautta, joka toimi samalla tavalla kuin puhelinverkkomodeemit, mutta matkapuhelinverkkojen yli. Sähköposti- ja verkkopalveluiden jatkokehitys johti tarpeeseen lisätä nopeuksia ja palveluita.

3GPP (3generaation yhteistyöprojektit/-sopimukset) paransi 2G GSM-standardia pakettivälitteisellä datapalvelulla, mikä taas johti yleiseen pakettiradiopalveluun (GPRS). Kuten GSM, GPRS käytti kotirekisteriä (HLR, Home Location Register), joka vastasi tilaaja-avainten hallinnasta ja autentikaatiosta. GPRS tehosti GSM:ää lisäämällä SGSN (Serving GPRS Support Node) dataliikenteen reitittämiseen ja liikkuvuuden hallintaan tiedonsiirron parantamiseksi. Kolmannen sukupolven (3G) solukkoverkot, jotka tunnetaan myös nimellä Universal Mobile Telecommunications Systems (UMTS), esittelivät useita parannuksia 2G-verkkoihin, mukaan lukien tietoturvan parannukset sekä lisääntyneen nopeuden ja kapasiteetin. Neljännen sukupolven (4G) matkapuhelinverkot, jotka tunnetaan myös nimellä Long Term Evolution (LTE), lisäsivät edelleen lähetysnopeuksia ja -kapasiteettia.

Yksi tärkeimmistä turvaominaisuuksista, joita matkapuhelinverkot pyrkivät suojaamaan, ovat luottamuksellisuus matkaviestimen ja tukiaseman välisen linkin viestinnässä sekä oikea laskutus. Matkapuhelinverkkojen turvallisuus on kehittynyt verkkosukupolvien myötä, mutta kaikilla sukupolvilla on sama yleinen toteutus. Tilaajat tunnistetaan heidän käyttämänsä (yleisen) tilaajan identiteettimoduulin, kansainvälisen matkapuhelinliittymän (IMSI) numeron ja siihen liittyvä salaisen avaimen avulla. IMSI:ä ja avaimia käytetään sekä tilaajien tunnistamiseen, että tilaajan todentamiseen, kun luodaan tarvittavat jaetut salaisuudet viestinnän suojaamiseksi matkapuhelinverkossa.

2G-turvallisuus keskittyi matkaviestimen ja tukiaseman välisen langattoman linkin luottamuksellisuuteen. Tämä saavutettiin todentamalla kommunikoivat osapuolet haaste-vasteprotokollan, 2G Authentication and Key Agreement (AKA) avulla. Tämä protokolla suoritetaan joka kerta, kun matkaviestin aloittaa laskutettavan toiminnan. 2G AKA autentikointi perustuu pitkäaikaiseen avaimeen Ki, joka jaetaan tilaajan SIM-kortin ja verkon välillä. Verkko käyttää tätä avainta tilaajan todentamiseen ja istuntoavaimen Kc johtamiseen. Tämä tehdään haaste-vasteprotokollalla, joka suoritetaan SGSN:n ja matkaviestimen välillä. Ennen protokollan suorittamista SGSN vastaanottaa HLR:ltä Kc:n, satunnaisarvon RAND ja odotetun vastauksen XRES. Sekä Kc että XRES luodaan HLR:ssä RANDin ja Ki:n perusteella. Kun matkaviestin yrittää autentikoida verkkoon, sille lähetetään RAND. Autentikointia varten matkaviestin yhdistää pitkän aikavälin avaimensa Ki (tallennettuna sen SIM-kortille) vastaanotettuun RAND:iin RES:n ja Kc:n muodostamiseksi. Matkaviestin lähettää RES:n SGSN:lle, joka vertaa sitä XRES:ään. Jos arvot täsmäävät, matkaviestin autentikoidaan verkkoon. SGSN lähettää sitten Kc:n tukiasemalle, johon matkaviestin on kytketty, suojatakseen matkaviestimen ja tukiaseman välistä langatonta linkkiä.

2G AKA tarjosi erittäin rajoitetun suojan. Se käytti riittämätöntä avaimen kokoa (56–64 bittiä) ja heikkoja todennus- ja avainten luontialgoritmeja (A3, A5 ja A8), jotka julkaisun jälkeen murrettiin, tämä mahdollisti salakuuntelun ja viestien väärentämisen. Lisäksi AKA on suunniteltu tarjoamaan vain yksisuuntainen matkaviestimen autentikoinnin verkkoon. Koska verkko ei todentunut matkaviestimille, tämä mahdollisti väärennettyjen tukiasemien hyökkäykset, jotka loukkasivat käyttäjien sijainnin yksityisyyttä ja viestinnän luottamuksellisuutta.

2G-suojauspuutteiden korjaamiseksi 3G-verkot ottivat käyttöön uudet 3G Authentication and Key Agreement (3G AKA)-menettelyt. 3G AKA korvasi 2G:ssä käytetyt heikot salausalgoritmit ja tarjosi keskinäisen autentikoinnin verkon ja matkaviestimien välillä. Kuten 2G:ssä, protokollan tavoitteena on verkon ja matkaviestimen autentikointi (nyt molemminpuolinen). Protokollan syöte on salainen avain K, joka jaetaan HLR:n ja tilaajan välillä. Protokollan tuloksena on kaksi avainta, salaus/luottamuksellisuusavain CK ja eheysavain IK. Kahden avaimen luominen mahdollistaa sen, että verkko ja matkaviestin voivat suojata tietoliikenteensä eheyttä ja luottamuksellisuutta kahdella eri avaimella yleisten turvallisuuskäytäntöjen mukaisesti. CK ja IK ovat kumpikin 128 bitin pituisia, mikä katsotaan riittäväksi.

Todennus ja avaimen johtaminen suoritetaan seuraavasti. HLR generoi ensin satunnaisen haasteen RAND, siitä odotetun vastauksen XRES, avaimet CK ja IK sekä autentikointitunnuksen AUTN. Se lähettää sitten nämä arvot SGSN:lle. SGSN lähettää RAND:n sekä AUTN:n matkaviestimelle (tunnetaan myös nimellä User Equipment (UE)), joka käyttää sitten pitkän aikavälin avaintaan K luodakseen vastauksen RES ja varmistaakseen, onko HLR luonut AUTN:n. AUTN muodostetaan jaetusta avaimesta ja sekä HLR:n että matkaviestimen ylläpitämästä laskurista. Vastaanotettuaan RES:n matkaviestimeltä, SGSN vertaa sitä XRES:ään ja jos ne täsmäävät, välittää CK:n ja IK:n tukiasemalle. Tukiasema ja matkaviestin voivat nyt käyttää näitä avaimia viestintänsä suojaamiseen.

3G ei kuitenkaan vieläkään ratkaissut operaattorin verkkojen haavoittuvuuksia. CK ja IK välitetään verkon eri laitteiden ja osapuolten välillä. Ne lähetetään SGSN:n ja siihen liittyvän tukiaseman välillä sekä eri tukiasemien välillä liikkuvuuden aikana. Näin verkkohyökkääjät voivat tallentaa nämä avaimet ja siten salakuunnella langattomia yhteyksiä.

4G (LTE)-tietoturva-arkkitehtuuri säilytti monet 2G- ja 3G-verkkojen ydinelementit, mutta pyrki korjaamaan 3G:n puutteet verkon sisäisen liikenteen suojaamisessa verkkolinkkien suojaamisen ja eri roolien uudelleenjakamisen kautta. Esimerkiksi pitkän aikavälin avainten tallennus siirrettiin HLR:stä Home Subscriber Serverille (HSS). Liikkuvuuden hallinta siirrettiin SGSN:stä Mobility Management Engineen (MME).

5G-tietoturva-arkkitehtuuri kehittää 4G:tä edelleen, mutta noudattaa toteutuksissa samanlaisia periaatteita ja kokonaisuuksia. 5G esittelee uudet versiot Authentication and Key Agreement (AKA)-protokollasta, jotka on suunniteltu korjaamaan 4G:ssä havaitut ongelmat. Korjausten onnistumisesta on erilaisia mielipiteitä.

Matkapuhelinverkkojen yleinen generaatio muodostuu seuraavasti:

- 0G mielletään yleisesti analogiseksi tekniikaksi kuten ARP(autoradiopuhelin) -verkko

- 1G = NMT

- 2G = GSM

- 3G = GPRS/UMTS

- 4G = LTE (Long Term Evolution)

- 5G = datayhteysnopeuksien moninkertaistus