- COMP.SEC.100

- 9. Turvatoimet ja tietoturvapoikkeamien hallinta

- 9.1 Tietoturvapoikkeamien hallinnan peruskäsitteistö

Tietoturvapoikkeamien hallinnan peruskäsitteistö¶

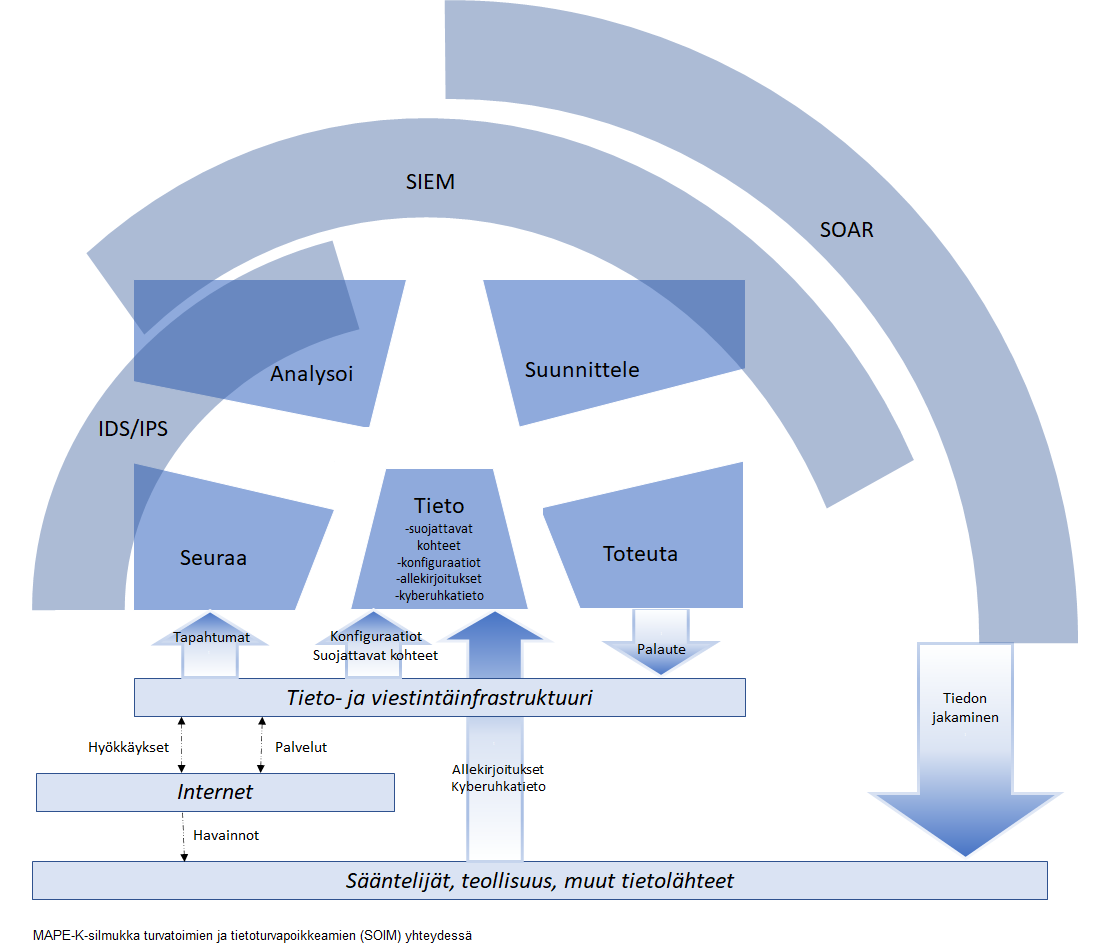

Turvatoimet ja tietoturvapoikkeamien hallinta (security operations and incident management, SOIM) voidaan nähdä seuraa analysoi suunnittele toteuta-tieto (monitor analyze plan execute-knowledge, MAPE-K) -silmukan soveltamisena ja automatisoimisena kyberturvallisuuteen. Tavoitteena on ymmärtää vaikutukset järjestelmään ja minimoida ne, kehittää ja toteuttaa suunnitelma vahinkojen korjaamiseksi ja käyttää tätä ymmärrystä parantamaan puolustusta tulevia hyökkäyksiä vastaan (palautesilmukka, MAPE-K -silmukka). Silmukka on läheisessä yhteydessä riskienhallintaan ja se muistuttaa riskienhallintaprosessien palaute-silmukkaa.

Tietoturvapoikkeamien hallinnan yhteydessä silmukalla pyritään sopeuttamaan ICT-järjestelmät muuttuviin operointiolosuhteisiin. Silmukkaa ohjaavat tapahtumat, jotka antavat tietoa nykyisestä järjestelmän käyttäytymisestä. Silmukan peräkkäiset vaiheet analysoivat tapahtumavirtaa (jäljitys) ja antavat palautetta järjestelmälle muuttaen sen käyttäytymistä havaintojen ja politiikkojen mukaan. Tämä mahdollistaa automaattisen mukautumisen ja parhaan palvelun tarjoamisen käyttäjille. SOIM olettaa, että MAPE-K-silmukan työnkulku on toteutettu komponenteissa, jotka on otettu käyttöön ICT-infrastruktuurissa.

Työnkulku ja sanasto¶

Kuvassa alla on esitetty MAPE-K-silmukka turvatoimien ja tietoturvapoikkeamien (SOIM) yhteydessä. Sen lisäksi, että ICT-järjestelmää suojataan ja valvotaan hyökkäysten havaitsemiseksi, silmukkaan vaikuttaa kaksi merkittävää toimijaa: Internet kokonaisuutena ja sääntely-ympäristö, jossa ICT-järjestelmä tarjoaa palveluja. Internet on lähteenä sekä palvelupyynnöille että uhkille, mutta toisaalta se on myös uhkia koskeva tietolähde. Sääntelyelimet, kuten kansalliset virastot ja teollisuus, tarjoavat lisää tietoa uhista ja havainnoista ja pyytävät tietojen jakamista.

Kuva havainnollistaa SOIM-työnkulkuja suorittavien komponenttien sijainnit käyttämällä kolmea osittaista silmukkaa. Sisin on tunkeutumisen havaitsemisjärjestelmät (intrusion detection systems, IDS) tai tunkeutumisen estojärjestelmät (intrusion prevention systems, IPS) ja kattaa seurannan ja havaitsemisen. Toinen, turvatiedon ja tapahtuminen hallinta (security information and event management, SIEM) -alustat laajentavat tunnistusta ja kattavat reagoinnin suunnittelua ja toteutusta. IDS/IPS ja SIEM -alustat yhdistetään nykyisin turvaoperointikeskuksissa (security operating centerissä SOC), joka tarjoaa sekä teknisiä että henkilöresursseja. Viime aikoina turvaorkestrointi, analytiikka ja raportointi (security orchestration, analytics and reporting, SOAR) -alustat ovat lisänneet analytiikkaa ja vastaamista mahdollistaen edistyneemmän ja globaalimman vastaamisen kyberuhkiin. SOIM:ssa käytetty tietopohja on vähitellen laajentunut vuosien aikana, kun suurempi määrä erilaista tietoa on tullut tarpeelliseksi hyökkäysten havaitsemiseksi ja lieventämiseksi. Keskeinen ero tiedon ja tapahtumien välillä on aika. Tapahtumia tuotetaan ja kulutetaan, kun taas tieto on pysyvämpää.

Seuraa, analysoi, ja suunnittele -vaiheet on nykyisin automatisoitu. Automatisointi on ehdottoman välttämätöntä, jotta voidaan käsitellä valtavia määriä tapahtumatietoa, joita nykyaikaiset ICT-järjestelmät tuottavat. Automaatiota tarvitaan myös käsittelemään valtavaa tietomäärää kyberhyökkäyksistä. Kaikki kolme vaihetta pohjaavat tietoon, joka kattaa esimerkiksi valvotun järjestelmän konfiguraation tai monen tyyppisten ja muotoisten hyökkäysten allekirjoitukset. Toteuta-vaihetta toteutettiin SIEM-alustoilla enimmäkseen manuaalisin prosessein. Turvaorkestrointi tai omistetut komponentit mahdollistavat nykyisin palautteen osittaisen automatisoinnin ICT-infrastruktuuriin, vaikka tämä toiminta ei olekaan yhtä kypsää kuin muut.

Arkkitehtuuriset periaatteet¶

Kyberturvallisuus ei toimi tyhjiössä. Turvatoimet ja tietoturvapoikkeamien hallinta olettaa, että suojattava ICT-järjestelmä on olemassa. Siten SOIM-käyttöönotto edellyttää järjestelmältä muutamia yleisiä arkkitehtonisia periaatteita, jotka toimivat perustana työkalujen ja prosessien käytölle. Näitä on kuvattu alla.

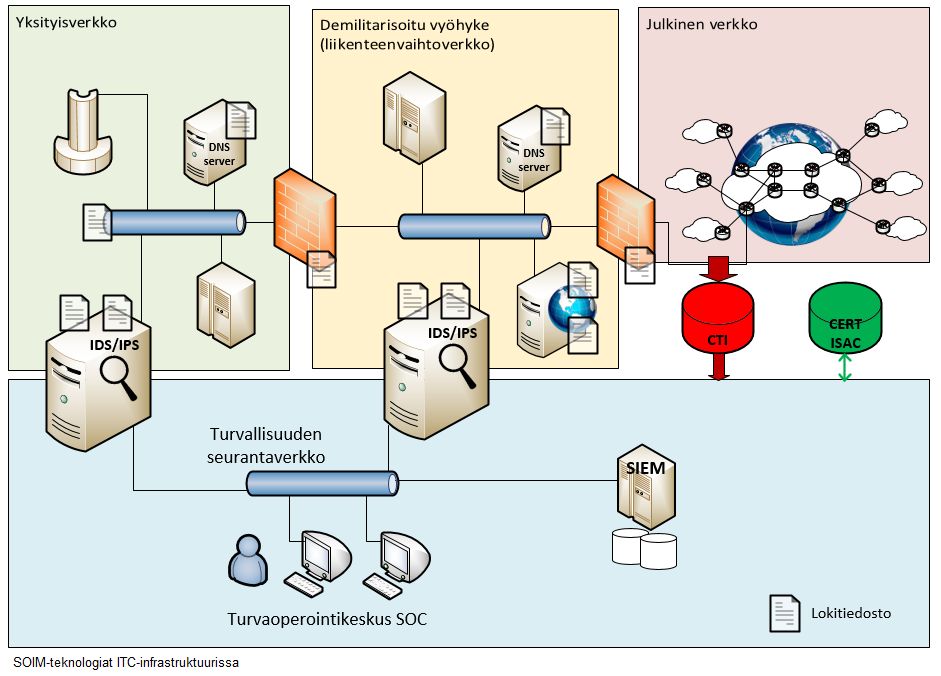

Tietojärjestelmä, joka on (mahdollisesti) kytketty Internetiin, on altis hyökkäyksille. Kaikkia hyökkäyksiä ei voida estää suojamekanismeilla, kuten palomuureilla. Parhaat käytännöt suosittelevat eri (verkko)alueiden (zones) määrittämistä arkaluonteisten tietojen tiedonvaihdon ohjaamiseksi. Tämä toteutetaan usein demilitarisoidulla vyöhykkeellä (demilitarised zone, DMZ), joka sijaitsee sisäisen yksityisen verkon ja ulkopuolisen internetin välissä toimien viestinnän päätepisteenä, vaihtopisteenä ja lisätyn valvonnan alueena. Havaitakseen uhkia, jotka saattavat livahtaa ohi muilta turvamekanismeilta, järjestelmäoperaattorit ottavat tunkeutumisen havainnointi- ja estojärjestelmiä (intrusion detection/prevention systems, IDPS). IDPS-sensori on laite/laitteisto, joka tekee havaintoja järjestelmän ja verkon tapahtumista. IDPS-sensorit voivat käyttää tietolähteenä esim. järjestelmän tai sovelluksen lokitiedostoja (kuvassa tiedosto-kuvake). Ne voidaan ottaa käyttöön myös verkkotasolla (kuvan kaksi palvelinta, joissa on suurennuslasi).

SOIM-infrastruktuuri on esitetty kuvan alaosassa sinisellä pohjalla. IDPS-sensoreilla on usein vähintään kaksi verkkoliitäntää, yksi näkymättömissä valvottavan tietojärjestelmän verkossa tietojen keräämiseksi ja analysoimiseksi, ja toinen tavallinen verkkoliitäntä suojatussa SOIM-verkkoinfrastruktuurissa, jossa toimii myös hälytykset vastaanottava SIEM. Analyytikot (ihmiset) ottavat vastaan hälytyksiä, arvioivat niiden vaikutuksia ja ottavat käyttöön asianmukaisia lieventäviä toimia. IDPS-sensorien hallinta voi joko käyttää tätä toissijaista verkkoliitäntää ylläpitokanavana ohjelmisto- ja allekirjoituspäivityksiin tai käyttää jotain muuta mekanismia, kuten virtuaalista yksityisverkkoa (virtual private network, VPN) sensorin huoltoon ja ylläpitoon.

SOIM-alue sisältää myös prosesseja, jotka tietoturvapäällikkö määrittelee ja joita analyytikot seuraavat. Ensimmäinen prosessi liittyy hälytysten käsittelyyn, jossa operaattori päättää SIEM:n tarjoamien päätöksentukitekniikoiden avulla: 1) jättääkö hälytyksen huomioimatta, 2) reagoiko siihen joillakin toimenpiteillä, vai 3) välittääkö hälytyksen analyytikoille lisäanalyysiä, diagnoosia ja päätöksiä varten. Toinen prosessi on IDPS-sensorien käyttöönotto ja ylläpito, jossa päätetään, mihin sensorit sijoitetaan, mitä niillä tallennetaan ja miten jatkuvaa seurantaa ylläpidetään. Kolmas prosessi on raportointi, joka on erityisen tärkeä hallintopalveluille, joissa SIEM:n ja SOC:n toimintaa analysoidaan parantamista varten.

Turvaorkestrointi-, analytiikka- ja raportointikomponentit (SOAR) tulevat mukaan kyberuhkatiedon (cyber-threat intelligence, CTI, kuvassa punainen levy) ja tiedonjako- ja analyysikeskuksen (information sharing and analysis center, ISAC, kuvassa vihreä levy) kautta. Nämä hyödyttävät SOIM-infrastruktuuria hankkimalla tietoa ulkoisista, luotettavista lähteistä ja käyttävät hankittua tietoa lisäämään uhkien havaitsemisen tehokuutta ja vaikutusten arviointia. Molemmat rajapinnat tarjoavat SOC:lle erilaista tietoa. CERT (Computer Emergency Response Team) ja ISAC ovat luotettavia organisaatioita, jotka voivat mahdollistaa alakohtaisen tiedonvaihdon ja joita usein säännellään. CTI on paljon sumeampi alue, sisältäen myös open source -lähteet sekä kaupallisten yritysten tarjoamat erityiset tietosyötteet.

Pankkitili

MAPE-K -silmukkaa voidaan soveltaa myös arkipäiväiseen tilanteeseen, kuten pankkitilillä tapahtuvaan epätavalliseen toimintaan. Tällä varmistetaan nopea reaktio ja turvallisuustason jatkuva parantaminen.

Saat sähköposti-ilmoituksen tai tekstiviestin pankiltasi, joka kertoo epätavallisista tapahtumista tililläsi, kuten suurista nostoista tai maksuista. Tämä vastaa MAPE-K -silmukan seuranta eli “Monitor” -vaihetta, jossa järjestelmäsi (pankki) tarkkailee aktiivisesti tilisi tapahtumia.

Kirjaudut sisään verkkopankkiisi ja tarkastelet tilisi tapahtumia. Huomaat, että on tehty useita nostoja eri paikoissa, joita et tunnista, ja ehkä jopa valuutoissa, joita et normaalisti käytä. Tämä vaihe vastaa analysointi eli “Analyze” -vaihetta MAPE-K -silmukassa, jossa selvität epätavallisten tapahtumien syitä.

Päätät välittömästi sulkea pankkikorttisi ja ottaa yhteyttä pankin asiakaspalveluun ilmoittaaksesi epäilyttävistä tapahtumista. Pankki voi myös suorittaa lisätarkastuksia ja mahdollisesti estää lisätoimia tililläsi. Tämä vaihe vastaa suunnittelu ja toteutus eli “Plan” ja “Execute” -vaiheita MAPE-K -silmukassa, jossa kehitetään suunnitelma ja toteutetaan toimenpiteitä vahinkojen korjaamiseksi.

Kun pankki on käsitellyt tilanteen ja suojausmekanismit on vahvistettu, saat ilmoituksen tilisi turvallisuudesta. Lisäksi pankki voi antaa suosituksia siitä, miten voit parantaa tilisi turvallisuutta tulevaisuudessa, kuten kaksivaiheisen tunnistautumisen käyttöönotto tai säännöllisten tilin tarkastusten tekeminen. Tämä vastaa MAPE-K -silmukan palautesilmukka eli “Feedback Loop” -vaihetta, jossa opit aiemmista tapahtumista ja parannat järjestelmäsi turvallisuutta tulevaisuudessa.