- COMP.SEC.100

- 8. Haitallinen toiminta: hyökkäyksiä ja hyökkääjiä

- 8.4 Haitallisen toiminnan ymmärtäminen ja sen toimintamallit (syventävä)

Haitallisen toiminnan ymmärtäminen ja sen toimintamallit (syventävä)¶

Puolustajilla tulee olla keinoja ymmärtää monimutkaistakin kyberrikollisten toimintaa. Tätä varten on kehitetty malleja. Joitakin niistä tarkastellaan tässä luvussa.

Hyökkäyspuut (syventävä)¶

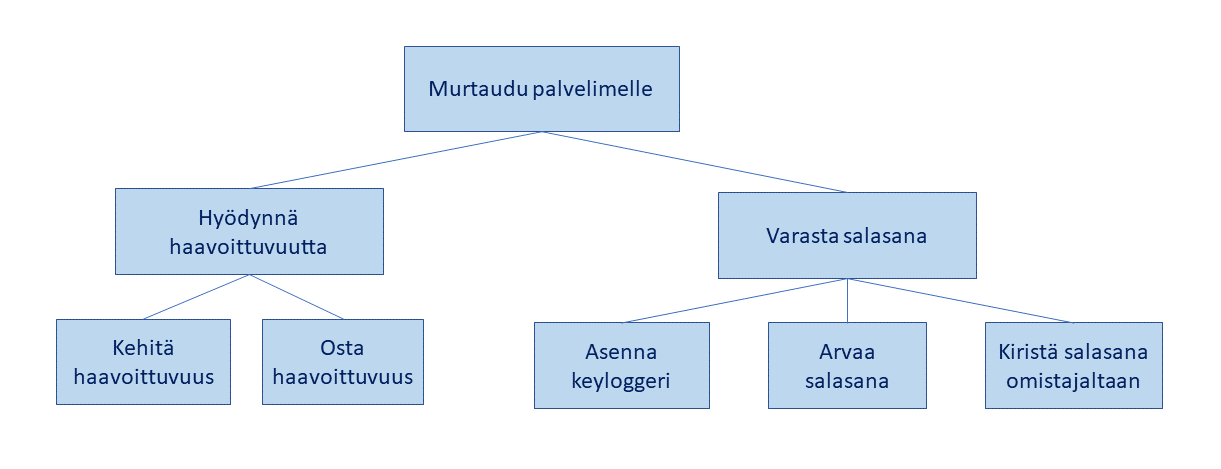

Hyökkäyspuu (attack tree) on visuaalinen malli järjestelmän turvallisuudesta hyökkäyksen aikana. Hyökkäyspuun juurisolmu on hyökkäyksen tavoite ja lapsisolmut ovat tapoja, joilla hyökkääjä voi saavuttaa tavoitteen. Kun puussa edetään juuresta pois päin, lapsisolmuista tulee osatavoitteita ja niiden lapsisolmuista tapoja, joilla saavuttaa osatavoitteet. Lapsisolmujen liittyminen solmuun voi olla tyyppiä “tai”, jolloin ne esittävät kaikkia vaihtoehtoisia tapoja, joilla tavoite voidaan saavuttaa. Liittymisen ollessa tyyppiä “ja”, lapsisolmuilla esitetään askeleet, jotka kaikki tavoitteen saavuttamiseksi on otettava.

Kuvassa on esimerkki hyökkäyspuusta. Esimerkissä hyökkääjä voi murtautua palvelimelle joko haavoittuvuutta hyödyntämällä tai varastamalla salasanan. Jos hyökkääjä hyödyntää haavoittuvuutta, hän voi joko kehittää sellaisen tai ostaa valmiin. Jos hyökkääjä päättää murtautua salasanan avulla, hänen täytyy ensin saada se haltuunsa. Tähän hyökkääjä voi pyrkiä keyloggerilla, arvaamalla salasanan tai kiristämällä salasanan omistajaltaan. Puuta voitaisiin jatkaa esim. miettimällä, millä eri tavoilla kiristys voisi tapahtua.

Hyökkäysketjut (syventävä)¶

Hyökkäysketjuilla (kill chain) voidaan mallintaa hyökkäyksen eri vaiheita. Vaiheita on seitsemän:

- Tiedustelu (recoinnassance). Hyökkääjä etsii ja tunnistaa kohteensa, esim. skannaa verkosta haavoittuvia palvelimia tai ostaa sähköpostilistan pimeiltä markkinoilta roskapostitusta varten.

- Varustelu (weaponisation). Hyökkääjä valmistelee hyökkäyksen hyötykuorman (payload), esim. kehittää ohjelman, jolla hyödynnetään jotakin haavoittuvuutta tai kirjoittaa kalasteluviestin.

- Jakelu (delivery). Hyökkääjä toimittaa hyötykuorman uhrille, esim. asentaa haitallisen verkkopalvelun toimimaan tai lähettää sähköpostin, jossa on haittaohjelma.

- Hyväksikäyttö (exploitation). Kohteen haavoittuvuutta hyväksikäytetään, esim. uhri houkutellaan klikkaamaan haitallista linkkiä.

- Asennus (installation). Haittaohjelma asentuu, ja hyökkääjä pääsee uhrin koneelle.

- Komento ja hallinta (command and control). Hyökkääjä perustaa komentoinfrastruktuurin uhrin koneelle ja käyttää sitä esim. osana bottiverkkoa.

- Tavoitetoimet (actions on objectives). Hyökkääjän rahantekovaihe, esim. arkaluonteisen tiedon varastaminen koneelta ja myyminen eteenpäin, kiristyshaittaohjelman käyttö, koneen käyttö kryptolouhintaan jne.

Näitä vaiheita vastaan voidaan puolustautua esim. viisivaiheisen mallin mukaan:

- Havaitse (detect), esim. käytä tunkeutumisenhavaintojärjestelmää.

- Estä (deny), esim. paikkaa haavoittuvuudet.

- Häiritse (disrupt), esim. häiritse havaitun hyökkääjän komento- ja hallinta -viestintää.

- Vähennä (degrade), esim. rajoita hyökkääjän etenemistä verkossa osastoinnilla.

- Harhauta (deceive), esim. houkuttele hyökkääjä hunajapurkkiin (honey pot).

Hyökkäyksen tekijän jäljittäminen (syventävä)¶

Kun puhutaan haitallisesta toiminnasta, hyökkäyksen tekijän jäljittäminen (attribution) on tärkeää. Viranomaiset haluavat tietää, ketkä rikolliset ovat tietyn operaation takana. Toisiinsa liittymättömiltä näyttävien kyberrikosten tunnistaminen samojen tekijöiden tekemäksi auttaisi rakentamaan oikeusjuttua heitä vastaan. Samoin esim. hallitukset ovat kiinnostuneita tunnistamaan syylliset kyberhyökkäysten takana. Tässä kiinnostaa erityisesti mahdollisuus enemmän tai vähemmän sitovasti näyttää, että kyseessä oli jokin valtio.

Attribuutio (attribution)

Hyökkäyksellisen kyberoperaation toteuttajan tunnistaminen, paikantaminen ja tarvittaessa oikeudelliseen vastuuseen saattaminen.

Tekijän jäljittäminen on kuitenkin vaikeaa, kun on kyse kyberhyökkäyksistä. Hyökkäyksellisen kyberoperaation toteuttaja käyttää usein kaapattuja tietokoneita, palvelimia ja muita verkkoon kytkettyjä laitteita. Tästä syystä toteuttajaa ei pystytä paikantamaan IP-osoitteen perusteella, mikä tekee tunnistamisesta ja paikantamisesta vaikeaa. Lisäksi valtioiden erilaiset oikeudelliset käytännöt saattavat estää tai vaikeuttaa hyökkäyksen toteuttajan saamista lailliseen edesvastuuseen, vaikka tämä olisi tunnistettu ja paikannettu. Tätä kutsutaan attribuutio-ongelmaksi. Rajan ylittävää oikeudenkäyttöä on käsitelty hieman lakimoduulissa.

On perusteltua olettaa, että samat toimijat toteuttavat samankaltaista kaavaa hyökkäyksissään ja käyttävät samoja ohjelmia haavoittuvuuksien hyväksikäyttöön uhrien järjestelmiin murtautuessaan. Näitä voitaisiin mahdollisesti käyttää hyökkääjien tunnistamiseen. Tässä on kuitenkin haasteita, koska monet kyberrikolliset käyttävät esim. exploit-kittejä tai muita ostopalveluita, mikä vaikeuttaa kaikkien hyökkäykseen osallistuneiden tekijöiden tunnistamista. Lisäksi hyökkäyksiä voidaan naamioida hämäysmielessä. Esimerkiksi valtiolliset toimijat voivat käyttää hyökkäyksessään jollekin toiselle valtiolle tyypillisiä piirteitä, ja siten kääntää syyttävät sormet osoittamaan sitä kohti, vaikka sillä ei olisi todellisuudessa ollut osuutta hyökkäyksessä.